Mais de 100 modelos Dell expostos a bugs críticos de firmware do ControlVault3

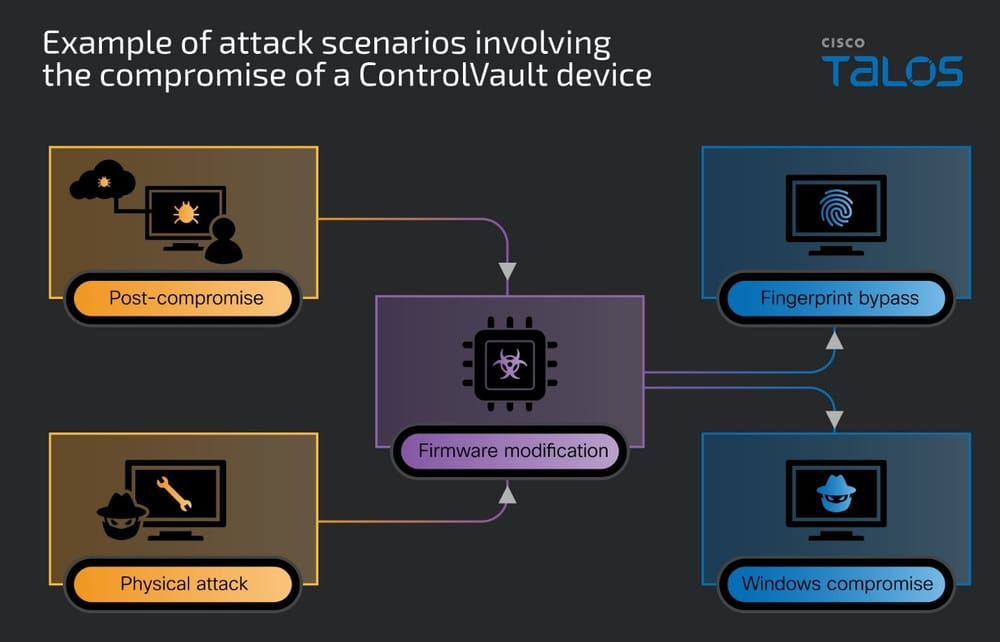

Mais de 100 modelos Dell expostos a bugs críticos de firmware do ControlVault3 As falhas do ReVault no firmware do Dell ControlVault3 permitem implantes de firmware e bypass de login do Windows em 100+ modelos de laptop por meio de acesso físico. Cisco Talos relatado Cinco vulnerabilidades coletivamente chamados de ReVault (rastreados como CVE-2025-24311, CVE-2025-25215, … Ler mais