Mais de 29.000 servidores Exchange expostos online permanecem sem correção contra uma vulnerabilidade de alta gravidade que pode permitir que os invasores se movam lateralmente em ambientes de nuvem da Microsoft, potencialmente levando ao comprometimento completo do domínio.

A falha de segurança (rastreado como CVE-2025-53786) ajuda os agentes de ameaças que obtêm acesso administrativo aos servidores Exchange locais a escalar privilégios no ambiente de nuvem conectado da organização, forjando ou manipulando tokens confiáveis ou chamadas de API, sem deixar rastros facilmente detectáveis e dificultando a detecção de exploração.

O CVE-2025-53786 afeta o Exchange Server 2016, o Exchange Server 2019 e o Microsoft Exchange Server Subscription Edition, que substitui o modelo de licença perpétua por um baseado em assinatura, em configurações híbridas.

A falha foi divulgada depois que a Microsoft Orientação divulgada e um Hotfix do servidor Exchange em abril de 2025 como parte de sua Iniciativa Futuro Seguro, que dá suporte a uma nova arquitetura usando um aplicativo híbrido dedicado que substitui a identidade compartilhada insegura usada anteriormente pelo Exchange Server local e pelo Exchange Online.

Embora Redmond ainda não tenha encontrado evidências de abuso em ataques, a vulnerabilidade ainda foi marcada como “Exploração mais provável” porque Redmond considera que o código de exploração que permite uma exploração consistente pode ser desenvolvido, aumentando sua atratividade para os invasores.

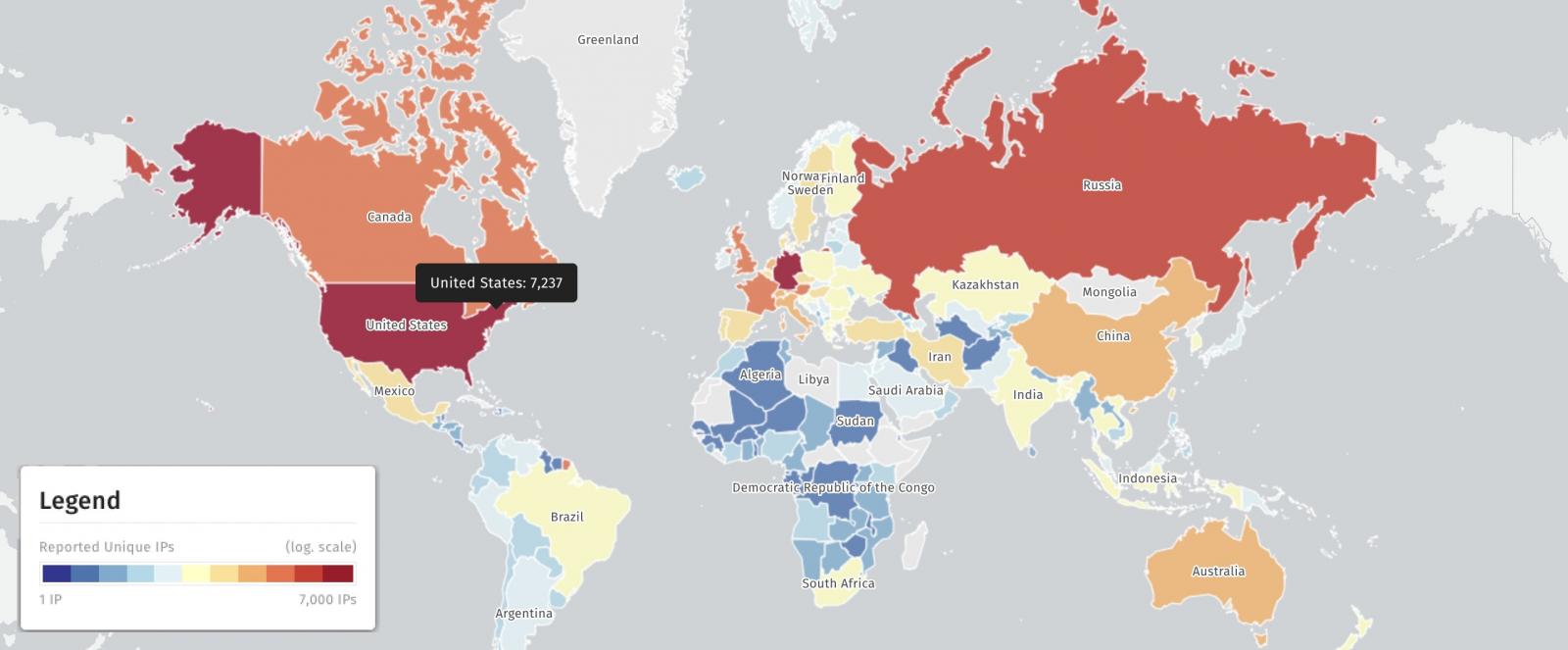

De acordo com Exames da plataforma de monitoramento de ameaças à segurança Shadowserver, mais de 29.000 servidores Exchange ainda não foram corrigidos contra possíveis ataques CVE-2025-53786.

De um total de 29.098 servidores sem patch detectado em 10 de agosto de mais de 7.200 endereços IP foram encontrados nos Estados Unidos, mais de 6.700 na Alemanha e mais de 2.500 na Rússia.

CISA emitiu a Diretiva de Emergência 25-02, ordenando que todas as agências do Poder Executivo Civil Federal (FCEB), incluindo o Departamento de Segurança Interna, o Departamento do Tesouro e o Departamento de Energia, para mitigar essa vulnerabilidade de alta gravidade do Microsoft Exchange até segunda-feira às 9:00 ET.

CISA emitiu a Diretiva de Emergência 25-02, ordenando que todas as agências do Poder Executivo Civil Federal (FCEB), incluindo o Departamento de Segurança Interna, o Departamento do Tesouro e o Departamento de Energia, para mitigar essa vulnerabilidade de alta gravidade do Microsoft Exchange até segunda-feira às 9:00 ET.

As agências federais devem mitigar a falha primeiro fazendo um inventário de seus ambientes Exchange usando Script do Verificador de Integridade da Microsoft e desconectar servidores voltados para o público que não são mais compatíveis com o hotfix de abril de 2025 da Internet, como versões de fim de vida útil (EOL) ou fim de serviço do Exchange Server.

Todos os servidores restantes devem ser atualizados para as atualizações cumulativas mais recentes (CU14 ou CU15 para Exchange 2019 e CU23 para Exchange 2016) e corrigidos com o hotfix de abril da Microsoft.

Em um aviso separado emitido na quinta-feira, a agência de segurança cibernética dos EUA alertou que a falha em mitigar o CVE-2025-53786 pode levar “a uma nuvem híbrida e ao comprometimento total do domínio local”.

Embora as organizações não governamentais não sejam obrigadas a agir de acordo com a Diretiva de Emergência 25-02, a CISA instou todas as organizações a tomarem as mesmas medidas para proteger seus sistemas contra possíveis ataques.

“Os riscos associados a essa vulnerabilidade do Microsoft Exchange se estendem a todas as organizações e setores que usam esse ambiente”, disse o diretor interino da CISA, Madhu Gottumukkala.

“Embora as agências federais sejam obrigatórias, pedimos fortemente a todas as organizações que adotem as ações desta Diretiva de Emergência.”