O grupo de ransomware MedusaLocker está procurando pentesters

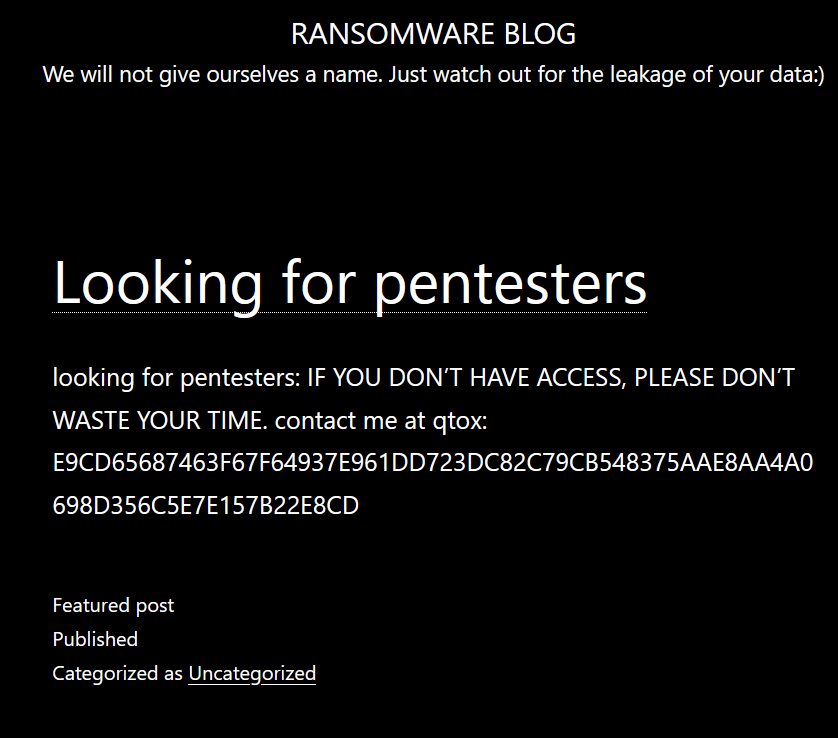

A gangue de ransomware MedusaLocker anunciou em seu site de vazamento de dados Tor que está procurando novos pentesters.

MedusaLocker é uma variedade de ransomware que foi observada pela primeira vez no final de 2019, criptografa arquivos em sistemas infectados e exige um resgate, geralmente em criptomoeda, para sua descriptografia.

O grupo opera como Ransomware-as-a-Service (RaaS), o que significa que os afiliados podem alugar o ransomware em troca de uma parte dos lucros.

A gangue de ransomware MedusaLocker anunciou em seu site de vazamento de dados Tor que está procurando novos pentesters.

Por que uma gangue de ransomware contrataria um testador de penetração?

Pode parecer estranho no início, o tipo de anúncio de emprego que você esperaria encontrar no LinkedIn, não em um Teia escura fórum, mas no submundo do cibercrime, recrutar testadores de penetração qualificados não é incomum. Na verdade, é uma evolução natural da economia do ransomware. Assim como empresas legítimas contratam profissionais de segurança para testar e fortalecer suas defesas, os operadores de ransomware os estão contratando para sondar, mapear e explorar pontos fracos nas redes de destino. A diferença está na intenção: um visa proteger, o outro lucrar com a extorsão.

As operações modernas de ransomware funcionam como negócios estruturados. Eles têm hierarquias de gestão, equipes técnicas, suporte ao cliente para vítimas, negociadores e, cada vez mais, caçadores de talentos. Para que os afiliados maximizem os lucros, eles precisam de pessoas qualificadas para identificar alvos valiosos e garantir que o acesso seja profundo e persistente.

É aqui que entram os testadores de penetração. No mundo legítimo, os testadores de penetração simulam ataques para revelar vulnerabilidades, geralmente usando as mesmas ferramentas e técnicas de hackers reais, scanners de vulnerabilidade, campanhas de phishing, ferramentas de quebra de senha e explorações de movimento lateral. No mundo do crime, essas habilidades são reaproveitadas para mapear sistemas de alto valor, desabilitar backups, exfiltrar dados confidenciais e preparar o terreno para a implantação de ransomware de impacto máximo.

A contratação de um testador de penetração oferece várias vantagens aos agentes de ameaças:

- Eficiência – Um testador qualificado pode identificar rapidamente pontos de entrada exploráveis, reduzindo o tempo entre o comprometimento inicial e a implantação do resgate.

- Furtividade – Testadores experientes entendem de segurança operacional (OpSec) e podem evitar a detecção enquanto mapeiam a rede.

- Maximização de lucro – Quanto mais profundo o acesso, mais alavancagem para pedidos de resgate. Os testadores de penetração ajudam a localizar dados confidenciais e sistemas críticos para criptografar primeiro.

- Risco de terceirização – Ao contratar talentos especializados, os principais membros da gangue de ransomware limitam sua própria exposição.

Em fóruns clandestinos, anúncios de “red teamers” ou “especialistas em penetração de rede” aparecem com surpreendente regularidade. Eles geralmente exigem proficiência na exploração do Active Directory, escalonamento de privilégios e familiaridade com ferramentas corporativas como VMware ou Citrix, todos críticos em ambientes corporativos. O pagamento é normalmente baseado em comissões, o que significa que os testadores de penetração ganham uma porcentagem de cada resgate bem-sucedido, às vezes chegando a pagamentos de seis dígitos por um único trabalho.

Quando as gangues de ransomware procuram testadores de penetração, não se trata de invadir um sistema por diversão, é uma decisão de negócios calculada. Ao recrutar profissionais qualificados, eles podem operar com a precisão, eficiência e lucratividade de uma empresa legítima de testes de penetração … com o único propósito de manter as vítimas reféns de milhões.

O grupo MedusaLocker está procurando um testador de penetração para atingir sistemas baseados em ESXi, Windows e ARM. O anúncio publicado pelo grupo também exige acesso direto às redes corporativas para acelerar a execução do ataque.

Siga-me no Twitter:@securityaffairseLinkedineMastodonte