Uma onda de violações de dados que afetam empresas como Qantas, Allianz Life, LVMH e Adidas foi vinculada ao grupo de extorsão ShinyHunters, que usa ataques de phishing de voz para roubar dados de instâncias do Salesforce CRM.

Nesses ataques, os agentes de ameaças se passaram pela equipe de suporte de TI em telefonemas para os funcionários visados, tentando persuadi-los a visitar a página de configuração do aplicativo conectado da Salesforce. Nesta página, eles foram instruídos a inserir um “código de conexão”, que vinculava uma versão maliciosa do aplicativo Data Loader OAuth do Salesforce ao ambiente Salesforce do alvo.

Em alguns casos, o componente Data Loader foi renomeado para “My Ticket Portal”, para torná-lo mais convincente nos ataques.

GTIG diz que esses ataques geralmente eram realizados por meio de vishing (phishing de voz), mas credenciais e tokens MFA também eram roubados por meio de páginas de phishing que se passavam por páginas de login do Okta.

Na época deste relatório, várias empresas relataram violações de dados envolvendo atendimento ao cliente terceirizado ou sistemas de CRM baseados em nuvem.

Filiais da LVMH Louis Vuitton, Diore Tiffany & Co. acesso não autorizado a um banco de dados de informações do cliente, comTiffany Korea notificando os clientesOs invasores violaram uma “plataforma de fornecedor usada para gerenciar dados de clientes”.

Adidas, Qantase Allianz Life também relataram violações envolvendo sistemas de terceiros, com a Allianz confirmando que era uma plataforma de gerenciamento de relacionamento com o cliente de terceiros.

“Em 16 de julho de 2025, um agente de ameaça mal-intencionado obteve acesso a um sistema de CRM baseado em nuvem de terceiros usado pela Allianz Life Insurance Company of North America (Allianz Life)”, disse um porta-voz da Allianz Life ao BleepingComputer.

Embora o BleepingComputer tenha descoberto que a violação de dados da Qantas também envolveu uma plataforma de gerenciamento de relacionamento com o cliente de terceiros, a empresa não confirmará que é a Salesforce. Contudo Relatórios anteriores da mídia local afirma que os dados foram roubados da instância do Salesforce da Qantas.

Além disso, documentos judiciais afirmam que os agentes de ameaças visados “Contas” e “Contatos“, ambas objetos do Salesforce.

Embora nenhuma dessas empresas tenha nomeado publicamente a Salesforce, o BleepingComputer confirmou que todas foram direcionadas na mesma campanha detalhada pelo Google.

Os ataques ainda não levaram a extorsão pública ou vazamento de dados, com o BleepingComputer aprendendo que os agentes de ameaças estão tentando extorquir empresas de forma privada por e-mail, onde se autodenominam ShinyHunters.

Acredita-se que, quando essas tentativas de extorsão falharem, os agentes da ameaça divulgarão informações roubadas em uma longa onda de vazamentos, semelhante à anterior do ShinyHunter Ataques de floco de neve.

“Não identificamos nenhum local de vazamento de dados associado a essa atividade”, disse Genevieve Stark, chefe de crimes cibernéticos e análise de inteligência de operações de informação do GTIG, ao BleepingComputer.

“É plausível que o agente da ameaça pretenda vender os dados em vez de compartilhá-los publicamente. Essa abordagem se alinharia com a atividade anterior do ShinyHunters Group.

O Google diz que agora está rastreando ataques de roubo de dados do Salesforce sob várias designações de grupos de ameaças.

“O GTIG atribui vários incidentes que afetam as instâncias do Salesforce a UNC6040. Em pelo menos alguns casos, a atividade de extorsão subsequente, que atribuímos ao cluster de ameaças distinto UNC6240, usou a marca ShinyHunters”, disse Stark ao BleepingComputer.

“A atividade de extorsão é atribuída a UNC6240 em vez de UNC6040 devido a um intervalo de tempo significativo entre a atividade inicial de roubo de dados e a atividade de extorsão subsequente. Não confirmamos a natureza da relação entre essas intrusões e o uso anterior desse identificador em fóruns clandestinos.

Quem é ShinyHunters

As violações causaram confusão entre a comunidade de segurança cibernética e a mídia, incluindo o BleepingComputer, com os ataques atribuídos ao Scatter Spider (rastreado pela Mandiant como UNC3944), já que esses agentes de ameaças também tinham como alvo o aviação, varejoe seguro Setores ARAo mesmo tempo, demonstrou táticas semelhantes.

No entanto, os agentes de ameaças associados ao Scattered Spider tendem a realizar violações de rede completas, culminando com roubo de dados e, às vezes, ransomware. O ShinyHunters, rastreado comoUNC6040, por outro lado, tende a se concentrar mais em ataques de extorsão de roubo de dados direcionados a uma determinada plataforma de nuvem ou aplicativo da web.

É crença do BleepingComputer e de alguns pesquisadores de segurança que tanto o UNC6040/UNC6240 quanto o UNC3944 consistem em membros sobrepostos que se comunicam dentro das mesmas comunidades online. Acredita-se que o grupo de ameaças também se sobreponha ao “The Com”, uma rede de cibercriminosos experientes que falam inglês.

“De acordo com a inteligência da Recorded Future, os TTPs sobrepostos entre os ataques conhecidos do Scattered Spider e do ShinyHunters indicam provavelmente algum cruzamento entre os dois grupos”, disse Allan Liska, analista de inteligência da Recorded Future, ao BleepingComputer.

Outros pesquisadores disseram ao BleepingComputer que o ShinyHunters e o Scattered Spider parecem estar operando em sintonia, visando os mesmos setores ao mesmo tempo, dificultando a atribuição de ataques.

Alguns também acreditam que ambos os grupos têm laços com agentes de ameaças do agora extintoGrupo de hackers Lapsus$, com relatórios indicando que um dos hackers do Scattered Spider presos recentemente Foi também em Lapsus$.

Outra teoria é que o ShinyHunters está agindo como uma extorsão como serviço, onde extorquem empresas em nome de outros agentes de ameaças em troca de uma participação na receita, semelhante à forma como as gangues de ransomware como serviço operam.

Essa teoria é apoiada por conversas anteriores que o BleepingComputer teve com a ShinyHunters, onde eles alegaram não estar por trás de uma violação, mas apenas agindo como vendedores dos dados roubados.

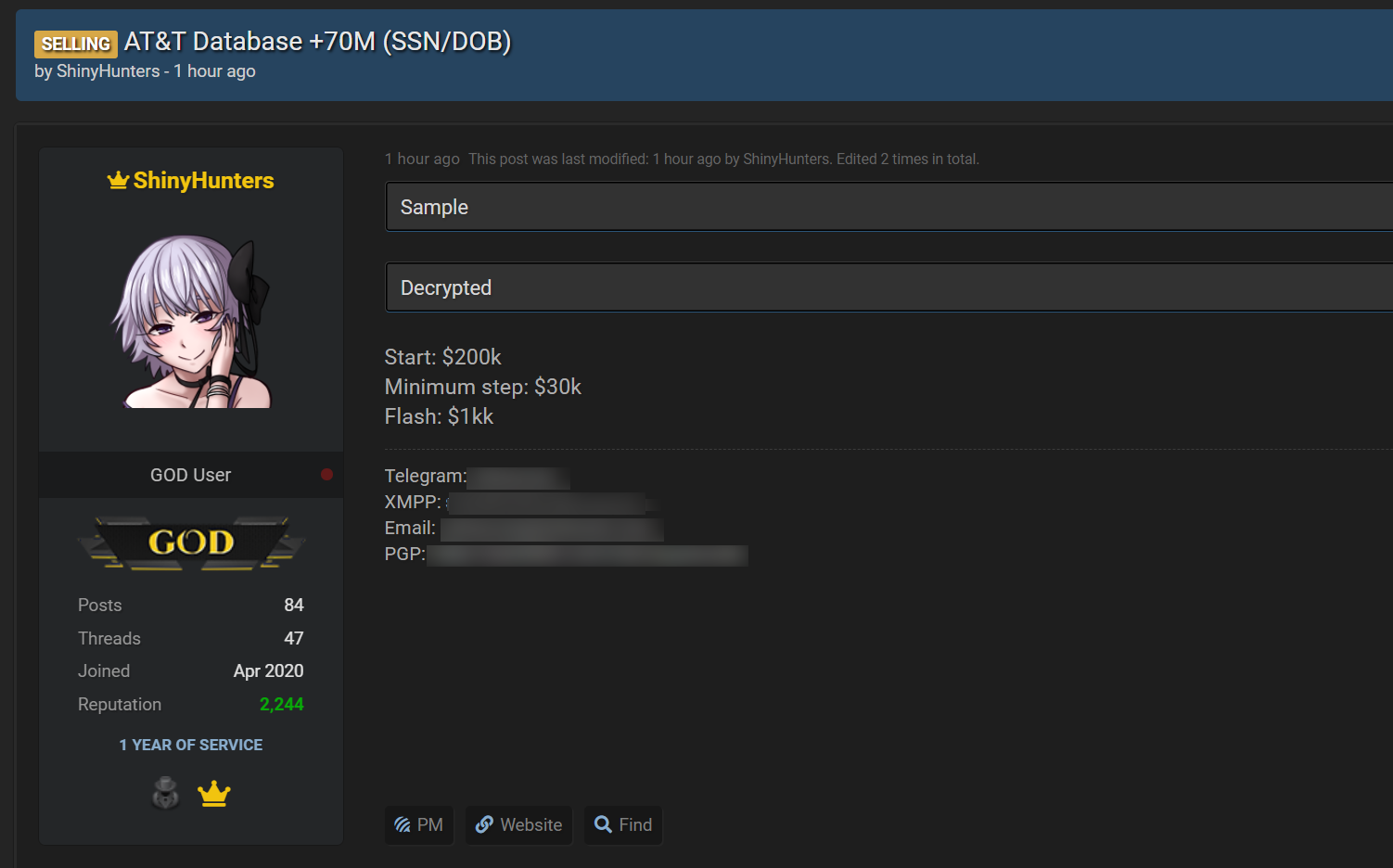

Essas violações incluemEscola de Energia, Oracle CloudoAtaques de roubo de dados Snowflake, AT&T,NitroPDF, Wattpad, Caminho Matemáticoe muitos mais.

numerosas prisões de pessoas ligadas ao nome “ShinyHunters”, incluindo aqueles que foram presos pelo Ataques de roubo de dados Snowflake,violações na PowerSchoole o operação do fórum de hackers Breached v2.

numerosas prisões de pessoas ligadas ao nome “ShinyHunters”, incluindo aqueles que foram presos pelo Ataques de roubo de dados Snowflake,violações na PowerSchoole o operação do fórum de hackers Breached v2.

No entanto, mesmo após essas prisões, novos ataques ocorrem com empresas recebendo e-mails de extorsão afirmando: “Somos ShinyHunters”, referindo-se a si mesmas como um “coletivo”.

Proteger instâncias do Salesforce contra ataques

Em uma declaração ao BleepingComputer, a Salesforce enfatizou que a plataforma em si não foi comprometida, mas sim, as contas dos clientes estão sendo violadas por meio de engenharia social.

“O Salesforce não foi comprometido e os problemas descritos não são devidos a nenhuma vulnerabilidade conhecida em nossa plataforma. Embora a Salesforce crie segurança de nível empresarial em tudo o que fazemos, os clientes também desempenham um papel crítico em manter seus dados seguros – especialmente em meio a um aumento de ataques sofisticados de phishing e engenharia social”, disse a Salesforce ao BleepingComputer.

“Continuamos a incentivar todos os clientes a seguir as melhores práticas de segurança, incluindo a habilitação da autenticação multifator (MFA), a aplicação do princípio do menor privilégio e o gerenciamento cuidadoso de aplicativos conectados. Para obter mais informações, visite: https://www.salesforce.com/blog/protect-against-social-engineering/.”

A Salesforce está pedindo aos clientes que fortaleçam sua postura de segurança:

- Impor intervalos de IP confiáveis para logons

- Seguindo o princípio de privilégios mínimos para permissões de aplicativo

- Habilitando a autenticação multifator (MFA)

- Restringir o uso de aplicativos conectados e gerenciar políticas de acesso

- Uso do Salesforce Shield para detecção avançada de ameaças, monitoramento de eventos e políticas de transação

- Adicionando um Contato de Segurança designado para comunicação de incidentes

Mais detalhes sobre essas mitigações podem ser encontrados nas diretrizes da Salesforce vinculadas acima.

Atualização 01/08/25: Adicionadas informações do GTIG.