Os pesquisadores de segurança cibernética identificaram um ressurgimento de campanhas de malware espinonte direcionadas aos usuários do Android por meio de sites sofisticados de lojas falsas do Google Play.

O ator malicioso por trás desses ataques implementou novas técnicas de anti-análise e expandiu suas táticas enganosas desde relatórios anteriores, demonstrando uma ameaça persistente a Segurança do dispositivo móvel.

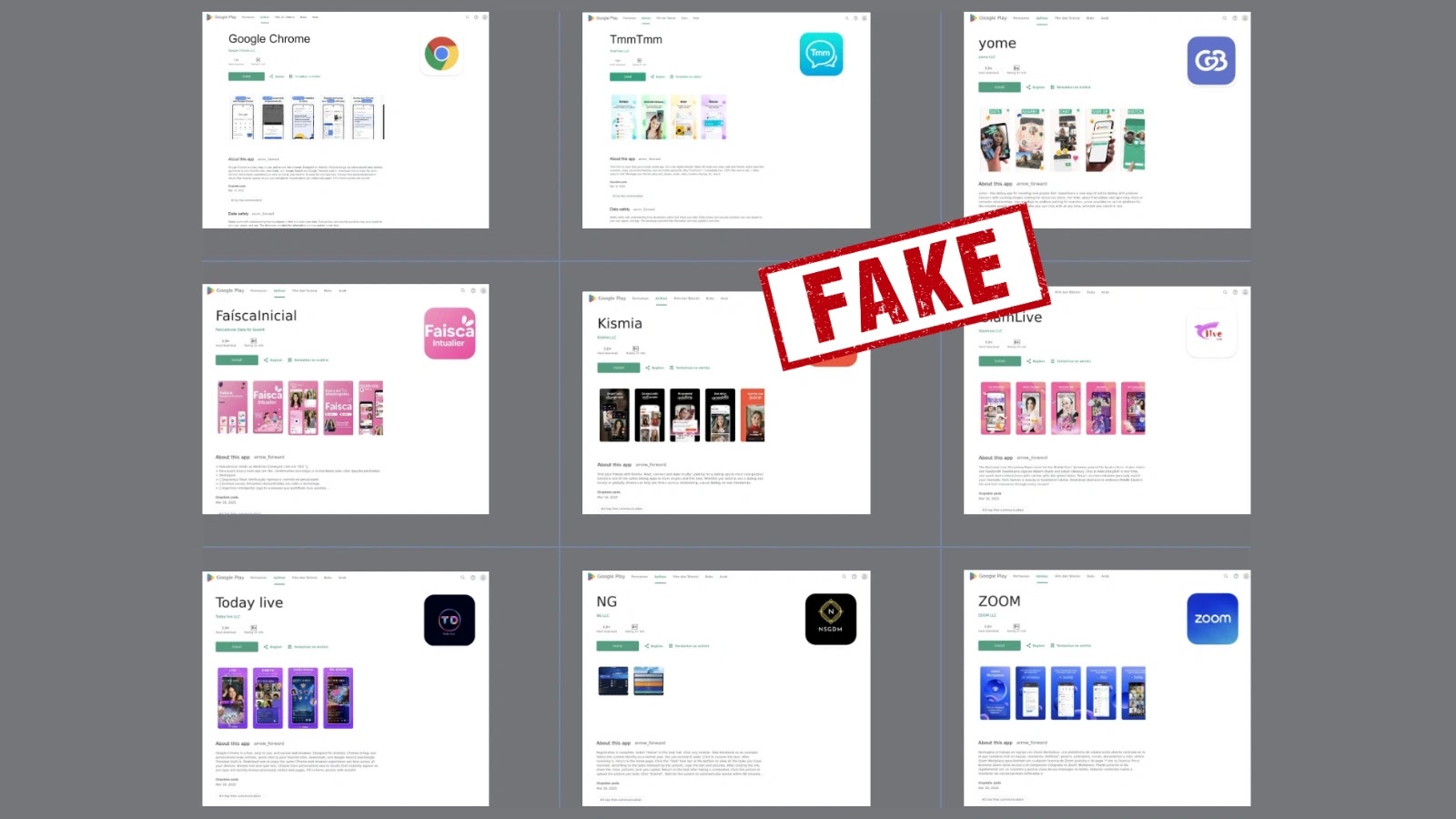

Campanha enganosa atinge aplicativos populares

O ator de ameaças continua a operar páginas falsas do Google Play Store que imitam perfeitamente interfaces de instalação de aplicativos legítimos usando o código HTML e CSS copiado.

Esses sites enganosos têm como alvo usuários que buscam aplicativos populares em várias categorias, incluindo plataformas de mídia social como iHappy e CamSoda, aplicativos de jogos como piscina de bola de 8 blast e explosão de blocos e aplicativos de utilidade, incluindo gerentes de Chrome e Arquivos.

A infraestrutura maliciosa demonstra padrões consistentes em vários indicadores:

- Endereços IP: Concentrado em torno de 154.90.58.26 e 199.247.6.61.

- Provedores de hospedagem: LightNode Limited e Vultr Holdings LLC.

- Registradores de domínio: Namesilo LLC e Xinnet Technology Corporation.

- Certificados SSL: Emissores R10 e R11 para aparência de legitimidade.

- Names Servers: dnssowl.com e xincache.com.

- Servidor da web: arquitetura nginx.

Quando os usuários clicam no botão “Instalar” nessas páginas falsas, Funções JavaScript acionar automaticamente o download de arquivos apk maliciosos diretamente dos sites fraudulentos.

Técnicas avançadas de evasão

As amostras mais recentes do SPYNOTE empregam um sofisticado processo de infecção em vários estágios, projetado para evitar a detecção de segurança.

O APK do conta-gotas inicial contém ativos criptografados que exigem uma chave de descriptografia de AES de 16 bytes derivada do nome do pacote de manifesto do aplicativo.

Nas amostras analisadas, o nome do pacote “ROGCYSIBZ.WBNYVKRN.SSTJJS” gera a chave “62646632363164386461323836333631” necessária para extração de carga.

O malware utiliza injeção de elemento DEX, uma técnica de injeção de código que modifica o carregador de classe do Android em tempo de execução.

Isso força o sistema operacional a priorizar o código malicioso em relação às funções legítimas de aplicativos, permitindo espinonte para sequestrar o comportamento do aplicativo e interceptar dados sensíveis.

O conta -gotas combina arquivos criptografados da pasta de ativos/base, descriptografa -os usando a criptografia AES e descompacta o resultado para revelar a carga útil completa do Spynote.

Versões recentes implementam ofuscação de fluxo de controle e ofuscação de identificador usando variações aleatórias de “o”, “o” e “0” caracteres em todo o código.

Essa técnica complica significativamente os esforços de análise estática de pesquisadores de segurança e sistemas de detecção automatizados.

A vigilância extensa ameaça a privacidade

De acordo com o relatórioSpyote funciona como um Trojan de acesso remoto abrangente, com recursos alarmantes de vigilância.

O malware pode controlar remotamente as câmeras e microfones do dispositivo, gerenciar chamadas telefônicas e executar comandos arbitrários.

Sua funcionalidade KeyLogging tem como alvo especificamente as credenciais de aplicativos ao abusar dos serviços de acessibilidade do Android para roubar códigos de autenticação de dois fatores.

O malware executa ataques de sobreposição para o ClickJacking e pode exibir interfaces enganosas para capturar credenciais adicionais do usuário.

Quando concedido privilégios de administrador, o Spyote ganha a capacidade de limpar remotamente os dados do dispositivo, bloquear as telas ou instalar aplicativos maliciosos adicionais.

Os especialistas em segurança recomendam que os desenvolvedores do navegador fortaleçam a detecção de sites maliciosos, os provedores de segurança do Android aprimoram a análise automatizada de aplicativos e os provedores de VPN móveis integram a filtragem no nível da rede para combater essas ameaças em evolução.

A natureza persistente desta campanha destaca os ratos móveis de risco em andamento representam a privacidade e a segurança financeira do consumidor.

Indicadores de compromisso (COI):

Entrega de malware

| IP/domínio | Arquivo malicioso |

|---|---|

| 154.90.58[.]26 | – |

| MCSPA[.]principal | – |

| pyfcf[.]principal | 001.apk |

| ATDFP[.]principal | Segurando as mãos.apk |

| fkqed[.]principal | 001.apk |

| mygta[.]principal | Block BLAST.APK |

| fsckk[.]principal | yome.apk |

| Megha[.]principal | iHappy.apk |

| Pyane[.]principal | Comprados online.apk |

| bekmc[.]principal | Tmmtmm.apk |

| Kasmc[.]principal | Faícinicial.apk |

| fhkaw[.]principal | Kismia.apk |

| Hytsa[.]principal | Chrome.apk |

| CFDTA[.]principal | Faícinicial.apk |

| fcewa[.]principal | Chrome.apk |

| Hekbb[.]principal | Glamlive.apk |

| spwtt[.]principal | Lovevideo.apk |

| ATUBH[.]principal | Chrome.apk |

| Kshyq[.]principal | 004.APK |

| CTDQA[.]principal | 003.apk |

| KYHBC[.]principal | 002.apk |

| gtuaw[.]principal | Chrome.apk |

| snbyp[.]principal | meus arquivos 2025.apk |

| judeus[.]principal | Camsoda.apk |

| PKDCP[.]principal | Faícinicial.apk |

| byhga[.]principal | 8 piscina de bola.Apk |

| bcgrt[.]principal | Beleza.apk |

| KMYJH[.]principal | 001.apk |

Comando e controle:

| IP/domínio |

|---|

| 199.247.6[.]61 |

| mskisdakw[.]principal |

| fsdlaowaa[.]principal |

| Askkpl67[.]principal |

| CNHAU1WQ[.]principal |

| NHY58AWN[.]principal |

| Sakjhu5588[.]principal |

Encontre esta notícia interessante! Siga -nosGoogle NewsAssim,LinkedIneXPara obter atualizações instantâneas!