O pesquisador de segurança Bobby Gould publicou uma postagem no blog demonstrando uma cadeia completa de exploits para CVE-2025-20281, uma vulnerabilidade de execução remota de código não autenticada no Cisco Identity Services Engine (ISE).

A vulnerabilidade crítica foi divulgado pela primeira vez em 25 de junho de 2025, com a Cisco alertando que isso afeta o ISE e o ISE-PIC versões 3.3 e 3.4, permitindo que invasores remotos não autenticados carreguem arquivos arbitrários no sistema de destino e os executem com privilégios de root.

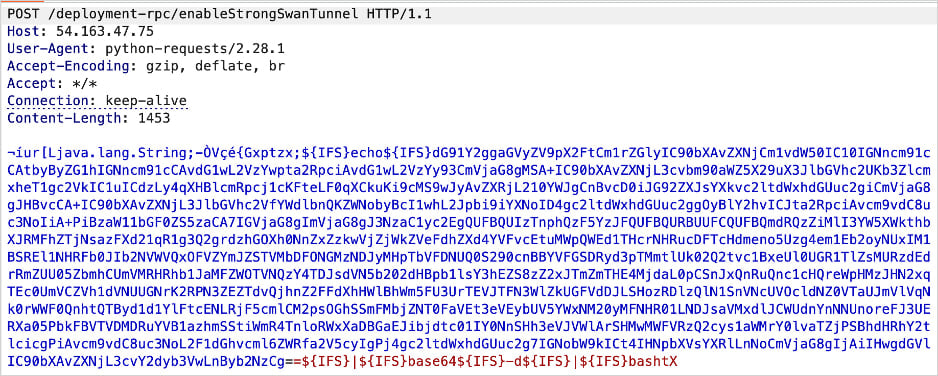

O problema decorre da desserialização insegura e da injeção de comandos no método enableStrongSwanTunnel().

Três semanas depois, o fornecedor adicionou mais uma falha ao mesmo boletim, CVE-2025-20337, que está relacionado à mesma falha, mas agora está dividido em duas partes, CVE-2025-20281 (injeção de comando) e CVE-2025-20337 (desserialização).

Embora os hotfixes tenham sido disponibilizados anteriormente, a Cisco pediu aos usuários que atualizassem para 3.3 Patch 7 e 3.4 Patch 2 para resolver ambas as vulnerabilidades.

Em 22 de julho de 2025, a Cisco marcou CVE-2025-20281 e CVE-2025-20337 como Explorado ativamente em ataques, pedindo aos administradores que apliquem as atualizações de segurança o mais rápido possível.

Com tempo suficiente, permitindo que os administradores apliquem as atualizações, Gould agora publicou seu artigo, onde ele demonstra o acionamento da falha de injeção de comando no Cisco ISE por meio de uma string Java serializada[] carga útil.

O pesquisador obtém a execução de comandos arbitrários como root dentro de um contêiner do Docker explorando o comportamento do Runtime.exec() do Java e usando ${IFS} para contornar problemas de tokenização de argumentos.

Por fim, Gould demonstra como escapar do contêiner privilegiado do Docker e obter acesso root no sistema host usando uma conhecida técnica de escape de contêiner Linux baseada em cgroups e release_agent.

O boletim do fornecedor é o curso de ação recomendado.

O boletim do fornecedor é o curso de ação recomendado.