Pesquisadores de segurança descobriram uma cadeia de negação de serviço “zero-click” que pode transformar silenciosamente milhares de DCs (controladores de domínio) do Microsoft Windows em uma botnet global, levantando novos alarmes em um ano já definido por uma atividade recorde de negação de serviço distribuída (DDoS).

Os ataques DDoS aumentaram 56% ano a ano no final de 2024, de acordo com o último relatório Radar da Gcore, e a rede da Cloudflare já bloqueou inundações únicas com pico de 7,3 Tbps em 2025, o maior já divulgado.

Com o minuto médio de inatividade custando agora cerca de US$ 6.000 e incidentes típicos chegando a US$ 400.000 para pequenas e médias empresas, os defensores enfrentam uma pressão crescente antes mesmo do surgimento de novas técnicas de exploração.

Exploração de clique zero do Win-DoS

Um exploração de clique zero é executado sem interação do usuário, normalmente abusando de software que analisa automaticamente dados não confiáveis.

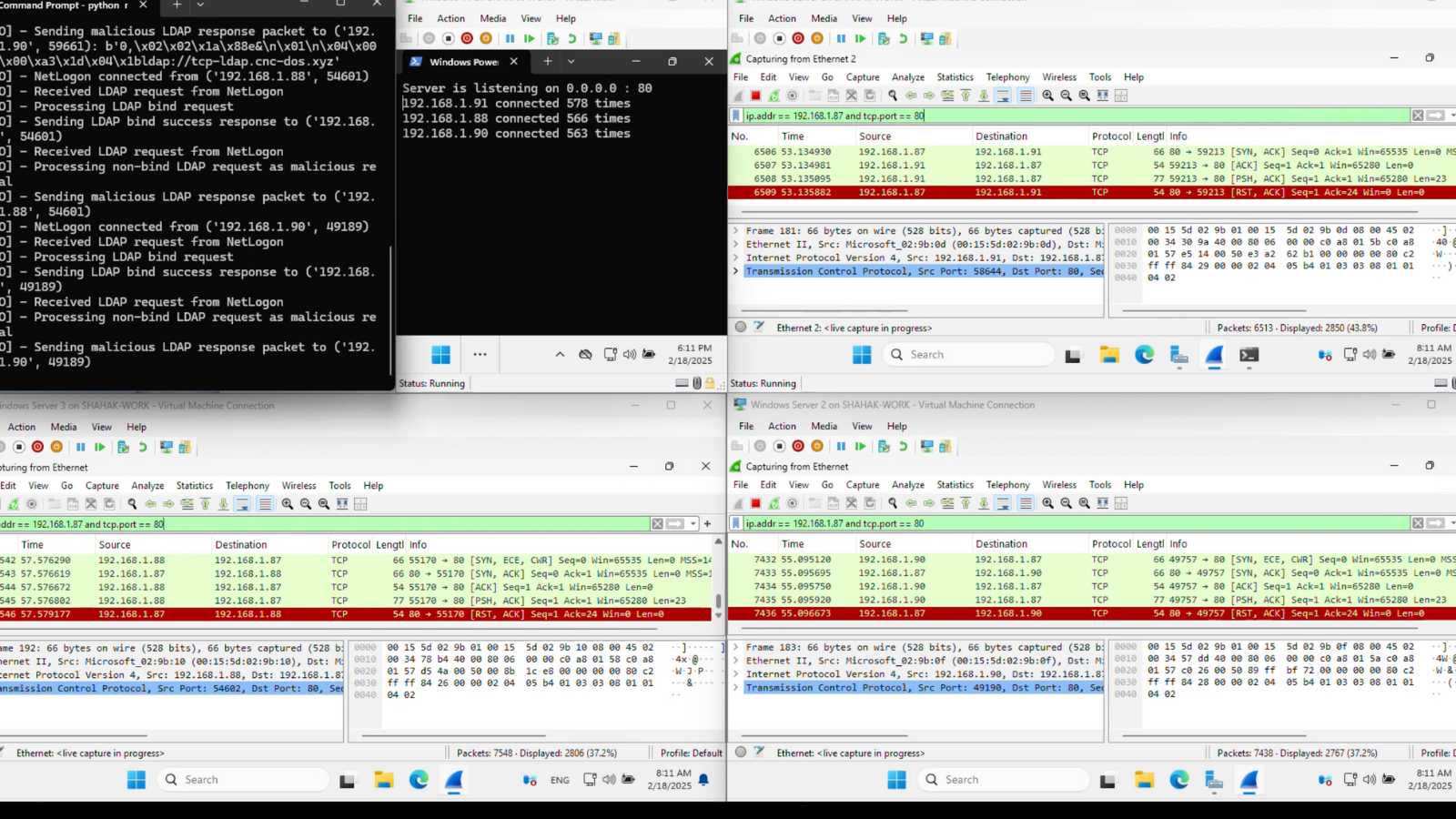

A nova pesquisa do SafeBreach Labs mostra como o cliente Lightweight Directory Access Protocol (LDAP) do Windows pode ser sequestrado por meio de uma chamada RPC criada para criar “Win-DDoS”, um fluxo de ataque que aponta DCs para qualquer servidor vítima por meio de referências LDAP intermináveis.

Como cada referência é perseguida automaticamente, milhares de DCs em todo o mundo podem involuntariamente martelar um alvo com tráfego TCP – sem necessidade de malware, credenciais ou movimento lateral.

| CVE | Componente | Privilégios necessários | Efeito | Mês da Atualização |

|---|---|---|---|---|

| CVE-2025-32724 | LSASS (cliente LDAP) | Nenhum | Esgotamento de memória / falha de DC | Junho de 2025 |

| CVE-2025-26673 | NetLogon (RPC) | Nenhum | Falha de memória TorpeDoS | Maio de 2025 |

| CVE-2025-49716 | NetLogon (RPC) | Nenhum | DoS RPC sem estado | Julho de 2025 |

| CVE-2025-49722 | Spooler de impressão (RPC) | Usuário autenticado | Qualquer falha de ponto de extremidade do Windows | Julho de 2025 |

O SafeBreach também armou duas técnicas:

- Vitória DDoS – abusa de referências LDAP ilimitadas para recrutar DCs públicos em botnets ricos em largura de banda.

- TorpeDoS – divide a ligação RPC e a entrega de carga útil, permitindo que um único laptop abra milhares de conexões e sobrecarregue um servidor com força quase DDoS.

Os controladores de domínio são os pilares da identidade corporativa. Derrubá-los offline pode congelar logons, interromper processos de negócios e prejudicar a recuperação.

Mesmo as DCs somente internas são suscetíveis; um invasor que obtém acesso mínimo à rede pode redirecionar máquinas para vítimas externas ou simplesmente travá-las, derrubando a suposição de longa data de que a negação de serviço é “um problema de borda da Internet”.

Os defeitos também expõem profundos pontos cegos arquitetônicos. A lógica de referência do cliente LDAP não impõe limites ao tamanho da lista e mantém as entradas na memória até a conclusão, enquanto várias interfaces RPC permitem alocações ilimitadas por chamada.

Essas opções de design, praticamente inalteradas por décadas, agora apresentam switches de interrupção de “um pacote” contra as frotas modernas do Windows.

SafeBreach em particular reportado os bugs para a Microsoft em março de 2025. Todos os quatro CVEs foram abordados nas versões do Patch Tuesday de junho e julho, e os administradores são incentivados a aplicar patches imediatamente e verificar se os DCs não estão expostos à Internet.

Quando a aplicação de patches estiver atrasada, a Microsoft recomenda desabilitar a exposição desnecessária de CLDAP/RPC e implementar a limitação de taxa no tráfego de referência.

O Win-DoS chega à medida que os invasores mudam de dispositivos IoT sequestrados para estratégias de “viver fora da infraestrutura” que abusam de servidores legítimos para amplificação. Como a técnica não deixa pegadas de malware, a detecção tradicional de endpoint oferece pouca ajuda.

Analistas alertam que um ator estatal pode redirecionar os CDs em um país para inundar a infraestrutura crítica em outro, complicando a atribuição e a resposta.

Com os volumes e custos de DDoS já em níveis recordes, a descoberta de um caminho sem cliques e sem malware para trilhões de pacotes por dia marca um momento crucial.

As empresas devem revisitar os modelos de ameaças que tratam os DCs como ativos puramente defensivos e adicionar proteção DoS, limites de tráfego, monitoramento de RPC e gerenciamento agressivo de patches aos seus Diretório ativo manuais de higiene. Não fazer isso corre o risco de permitir que o próprio Windows se torne o próximo grande botnet.

Ache esta notícia interessante! Siga-nos noGoogle Notícias,LinkedIn, &Xpara obter atualizações instantâneas!