A fabricante de periféricos para jogos Endgame Gear está alertando que o malware estava oculto em sua ferramenta de configuração para o mouse OP1w 4k v2 hospedado no site oficial entre 26 de junho e 9 de julho de 2025.

O arquivo infectado estava hospedado no ‘endgamegear.com/gaming-mice/op1w-4k-v2’, portanto, os usuários que baixaram a ferramenta dessa página durante esse período foram infectados.

A Endgame Gear é uma empresa alemã de periféricos para jogos para PC conhecida por seus equipamentos para jogos profissionais, incluindo o XM e Série OP1 ratos, que são Altamente conceituado entre revisores e players competitivos.

Embora não seja tão grande quanto marcas como Logitech, Razer e HyperX, é uma entidade respeitada no espaço e uma das principais empresas emergentes no segmento de mouses para jogos ultraleves.

Na semana passada, a empresa anunciou que sua ferramenta “Endgame_Gear_OP1w_4k_v2_Configuration_Tool_v1_00.exe” em seu site havia sido comprometida com malware, sem fornecer detalhes sobre como a violação ocorreu.

“Durante o período de 26 de junho a 9 de julho, uma versão da Ferramenta de Configuração para o mouse sem fio Endgame Gear OP1w 4k v2, disponível para download na página do produto OP1w 4k v2, continha malware”, lê o anúncio.

O Endgame Gear diz que o malware já foi removido e aqueles que baixaram a ferramenta de sua página principal de downloads em (endgamegear.com/downloads), GitHub ou Discord não foram afetados, pois esses canais entregaram uma versão limpa.

Relatórios sobre malware na ferramenta de configuração do OP1 apareceu no Reddit Quase duas semanas atrás, com os usuários destacando várias diferenças importantes, sugerindo que o site do fornecedor hospedava um instalador trojanizado.

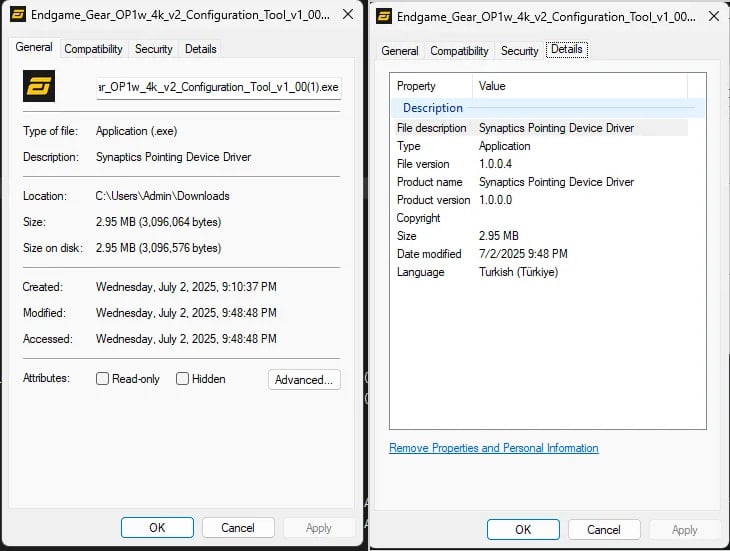

Duas diferenças principais são um tamanho inflado de 2,8 MB (de 2,3 MB na versão limpa) e “Synaptics Pointing Device Driver” mostrado nas propriedades do arquivo (em vez da legítima “Ferramenta de configuração Endgame Gear OP1w 4k v2”).

Porta traseira XRed em Varreduras do usuário, mas o Endgame Gear afirmou que ainda está analisando a carga útil e não confirmou seu tipo.

Porta traseira XRed em Varreduras do usuário, mas o Endgame Gear afirmou que ainda está analisando a carga útil e não confirmou seu tipo.

XRed foi anteriormente observado pela empresa de segurança cibernética eSentire representando o driver de dispositivo apontador aSynaptics em fevereiro de 2024. O malware também foi distribuído por meio de software trojanizado que acompanha hubs USB-C na Amazon.

O Endgame Gear recomenda que as pessoas que baixaram uma versão trojanizada do instalador excluam tudo de ‘C:ProgramDataSynaptics’ e baixem novamente uma versão limpa da ferramenta desta página.

Como o malware contém funcionalidade de keylogging, a capacidade de abrir um shell remoto e exfiltração de dados, os usuários infectados devem executar uma verificação completa do sistema usando um antivírus atualizado para garantir que todos os resquícios de malware sejam removidos.

Além disso, as senhas devem ser alteradas em todas as contas confidenciais, como instituições financeiras, provedores de e-mail e contas corporativas.

No futuro, o Endgame Gear descontinuará páginas de download separadas e adicionará verificação de hash SHA e assinatura digital para todos os arquivos hospedados para confirmar a integridade do arquivo e a autenticidade do editor.