Os pesquisadores da Akamai avaliaram o patch da Microsoft para a vulnerabilidade do BadSuccessor (CVE-2025-53779) para determinar seu escopo e limitações.

Enquanto a atualização bloqueia efetivamente o caminho de escalação direta original, a mecânica principal do Badsuccessor permanece explorável sob condições específicas.

Neste artigo, examinamos como os invasores podem continuar a alavancar as contas de serviço gerenciadas delegadas (DMSAS) para roubo de credencial e movimento lateral no Active Directory após o Patch.

Revisitando o Badsuccessor

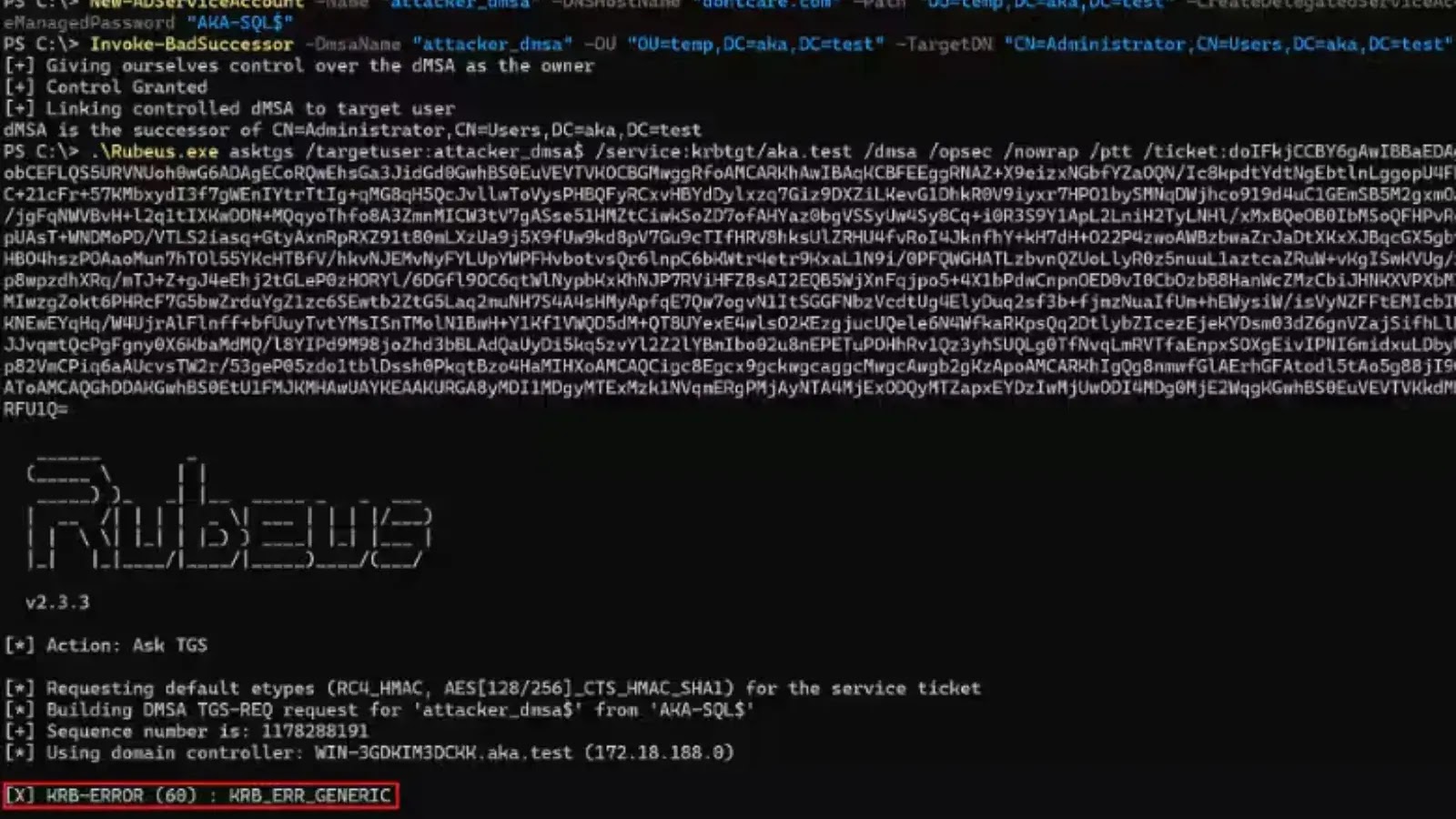

Introduzido no DEF Con 2025, o Badsuccessor abusa do tipo de conta DMSA do Windows Server 2025 para elevar os privilégios.

Ao vincular um DMSA controlado a qualquer conta de destino, o Centro de Distribuição Chave (KDC) mesclará os privilégios do alvo no certificado de atributo de privilégio do DMSA e devolveria seu pacote de chave Kerberos, conforme um relatório por fonte.

Isso concedeu acesso ao administrador do domínio imediato sem alterações extras de grupo ou ferramentas personalizadas. Fundamentalmente, o controle de qualquer unidade organizacional foi suficiente para implantar esse ataque, permitindo comprometer os controladores de domínio, usuários protegidos e administradores de domínio.

O patch da Microsoft não bloqueou o atributo do diretório que associa um DMSA a um destino. Em vez disso, altera a validação rigorosa do InkDCSVC.DlLENFORCE na emissão de ingressos: um link unidirecional não gera mais um ticket válido Kerberos.

Somente um emparelhamento mútuo – onde a conta de destino faz referência reciprocamente ao DMSA – simia uma migração de conta de serviço legítima e é homenageada pelo KDC. Consequentemente, os invasores agora também devem controlar o próprio objeto de destino para alcançar a escalada, fechando efetivamente o atalho pré-patch.

Embora o caminho direto para o administrador do domínio esteja fechado, o BadSuccessor persiste como uma técnica versátil. Identificamos dois primitivos práticos que dependem da capacidade sobrevivente de escrever atributos de link:

Quando um invasor mantém o NECESSECRITO DE UMIDADE OU COMPUTADOR, os métodos tradicionais incluem adicionar uma credencial de sombra ou executar o Kerberoasting.

Com o Badsuccessor, no entanto, o controle de um DMSA permite um emparelhamento e emissão de link mútuos de um ticket válido para o DMSA. Isso permite que os adversários:

- Operar sob os privilégios efetivos do alvo usando o identidade DMSAreduzindo o risco de detecção quando a conta original é monitorada.

- Extraia as teclas Kerberos do alvo diretamente do pacote de chave DMSA, que é mais rápido e mais confiável que o Kerberoasting.

- Concentre a telemetria em edições DMSA-Link e a emissão de ingressos para o DMSA.

Nos domínios já sob controle do invasor, o BadSuccessor permite o despejo de credenciais “sem replicação” por meio de solicitações normais de ingressos, oferecendo uma alternativa ao DCSYNC com sinais comportamentais distintos que podem ignorar as regras de detecção existentes.

Para detectar a atividade do Badsuccessor pós-patch:

- Permitir que os SACLs auditem a criação de DMSAs e modificações nos atributos do link de migração nos dois objetos vinculados.

- Monitore sequências rápidas de recuperações de senha do DMSA e vinculação anômalo de contas ativadas ou anteriormente desativadas.

O patch da Microsoft para CVE-2025-53779 interrompe com sucesso a escalada de administração de domínio de uma etapa do Badsuccessor.

No entanto, deixando as modificações de atributo de link desprotegidas no Active Directory e realocando a aplicação para o KDC, as técnicas subjacentes suportam.

Os invasores ainda podem explorar DMSAs para roubo de credenciais e movimento lateral por meio de novos primitivos que diferem nos requisitos e telemetria.

Os defensores devem ajustar a detecção e endurecer a delegação para mitigar totalmente a ameaça em evolução do Badsuccessor.

Encontre esta notícia interessante! Siga -nosGoogle NewsAssim,LinkedIneXPara obter atualizações instantâneas!