Um novo grupo de ameaças de espionagem cibernética tem usado um novo malware backdoor que fornece acesso persistente por meio de uma tarefa agendada aparentemente inativa.

As operações do agente da ameaça parecem apoiar os interesses russos, visando órgãos governamentais e judiciais na Geórgia e empresas de energia na Moldávia.

O invasor está atualmente rastreado como Curly COMrades e está ativo desde meados de 2024 e está usando um componente de mallware personalizado de três estágiosque os pesquisadores chamam de MucorAgent.

Cadeia de ataque do Curly COMrades

Em um relatório hoje, a empresa de segurança cibernética Bitdefender descreve o MucorAgent como um malware “complexo” “projetado como uma ferramenta furtiva .NET capaz de executar um script PowerShell criptografado por AES e enviar a saída resultante para um servidor designado”.

Os pesquisadores chamaram o agente da ameaça de Curly COMrades devido ao uso intenso da ferramenta curl.exe para exfiltração de dados e comunicação com o servidor de comando e controle (C2) e por causa do sequestro de objetos Component Object Model (COM) durante o ataque.

Embora não tenham sido encontradas fortes sobreposições com grupos APT russos conhecidos, os pesquisadores dizem que as operações do grupo de ameaça “se alinham com os objetivos geopolíticos da Federação Russa”.

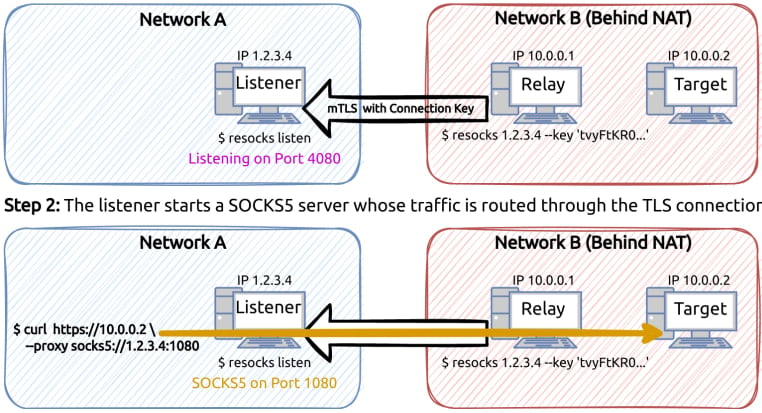

Os pesquisadores não conseguiram determinar o vetor de acesso inicial, mas observaram a instalação de vários agentes proxy, incluindo os Resocks baseados em Go, em sistemas internos.

O Resocks é recuperado via curl.exe e registrado como tarefas agendadas ou serviços do Windows para persistência, comunicando-se com o C2via TCP 443 ou 8443.

Para redundância, os hackers também implantam servidores SOCKS5 personalizados e SSH + Stunnel para encaminhamento remoto de portas.

Algumas conexões SSH são roteadas por meio de uma ferramenta personalizada, CurlCat, que usa o libcurl biblioteca e um alfabeto Base64 personalizado para ofuscar o tráfego, retransmitindo-o por meio de sites legítimos comprometidos.

“Dada essa imprevisibilidade, é provável que também existisse um mecanismo secundário e mais previsível para executar essa tarefa específica” – Bitdefender

Em alguns casos, os invasores também instalaram o software legítimo de monitoramento remoto Remote Utilities (RuRat) para manter o controle interativo.

Além disso, eles usaram a ferramenta de Monitoramento e Gerenciamento Remoto (RMM), um utilitário legítimo amplamente usado por profissionais de TI para monitorar, gerenciar e manter ativos de TI do cliente, como servidores, desktops e dispositivos móveis.

Backdoor furtivo do MucorAgent .NET

O backdoor MucorAgent consiste em três componentes, que podem sequestrar um manipulador COM legítimo e carregar um segundo estágio .NET que executa um componente para ignorar a AMSI (Interface de Verificação Antimalware) no Windows.

A terceira carga útil procura em locais específicos por arquivos index.png e icon.png, que são blobs de dados criptografados (provavelmente scripts) baixados de sites comprometidos.

De acordo com o Bitdefender, o invasor coletou credenciais válidas, provavelmente na tentativa de se mover pela rede, roubar e exfiltrar dados.

Eles observam que o agente da ameaça “tentou repetidamente extrair o banco de dados NTDS dos controladores de domínio” e “tentou despejar a memória LSASS de sistemas específicos para recuperar credenciais de usuário ativas”.

O Bitdefender também observou a execução de comandos living-off-the-land como netstat, tasklist, systeminfo, wmic e ipconfig, juntamente com cmdlets de enumeração do PowerShell Active Directory e scripts em lote usados para automação.

Embora as operações da Curly COMrades fizessem parte de uma campanha de espionagem maior, os pesquisadores sublinham que o agente da ameaça fez um grande esforço para manter seu acesso ao alvo.

No entanto, apesar de usar LOLbins e ferramentas de código aberto que combinam bem com o tráfego regular e o mecanismo de persistência inteligente, os movimentos maliciosos do grupo ainda geraram ruído suficiente para serem captados pelos modernos sensores EDR / XDR.