Ashes Cybersecurity divulgou uma vulnerabilidade grave de dia zero no elástico Detecção e Resposta de terminais (EDR) Software que transforma a ferramenta de segurança em uma arma em relação aos sistemas projetados para proteger.

A falha, encontrada no driver do kernel assinado pela Microsoft, “Elastic-EndPoint-Driver.sys”, permite que os atacantes ignorem medidas de segurança, executem código malicioso e protegidas de falha repetidamente.

Apesar das várias tentativas de divulgação por meio de canais oficiais desde junho de 2024, a vulnerabilidade permanece sem patch, levando a empresa de segurança a se tornar pública com suas descobertas.

A vulnerabilidade representa um cenário de pesadelo para a segurança cibernética corporativa, onde o software de segurança confiável se torna a própria ferramenta usada para comprometer os sistemas.

O dia zero afeta o motorista do kernel do elástico através de uma falha de desreferência do ponteiro nulo (CWE-476), ocorrendo quando os ponteiros controláveis pelo usuário são transmitidos para as funções do kernel sem validação adequada.

De acordo com a análise técnica da Ashes Cybersecurity, a vulnerabilidade permite uma cadeia de ataque devastadora de quatro etapas:

- EDR Bypass: Os invasores podem contornar as soluções de segurança da Elastic usando um carregador baseado em C personalizado.

- Execução de código remoto: Eles obtêm recursos de execução de código com risco mínimo de detecção.

- Persistência: Eles estabelecem acesso a longo prazo plantando um motorista de kernel personalizado que interage com o componente elástico vulnerável.

- Negação de serviço privilegiada: Eles podem desencadear falhas repetidas do sistema, tornando inutilizáveis os sistemas protegidos.

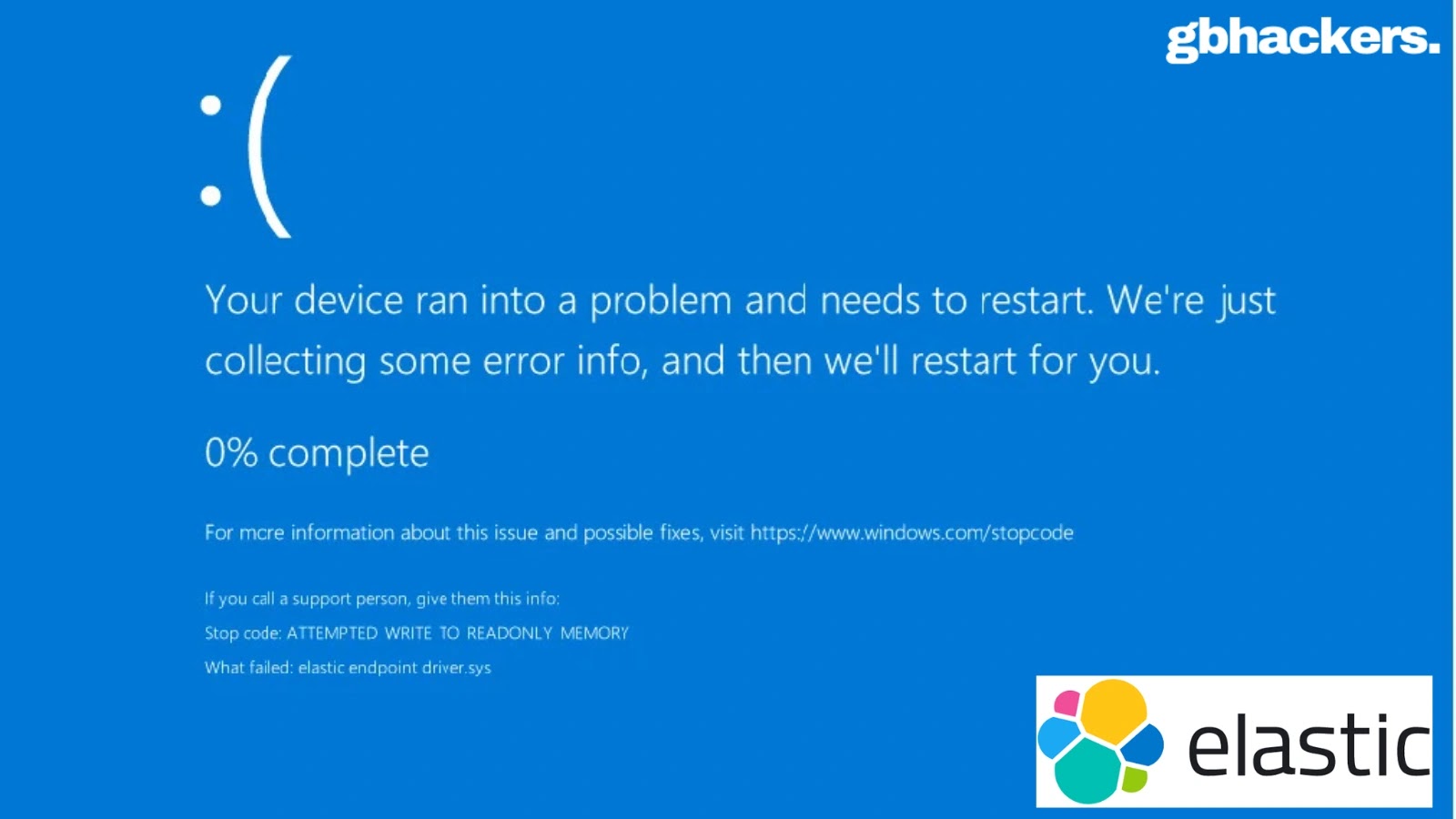

A falha ocorre em um deslocamento específico dentro do driver, onde a instrução “Ligue para CS: InsertKernEnCunction” é executada com um registro que desreferencia um ponteiro controlado pelo usuário. Quando este ponteiro é nulo, libertado ou corrompido, a rotina do kernel cai sem validação, resultando na temida Tela azul da morte (BSOD).

O mais preocupante é que esse caminho de código vulnerável pode ser acionado durante operações normais do sistema, incluindo tarefas de compilação ou tentativas de injeção de processo.

O POC mostra impacto no mundo real

Ashes cibersegurança desenvolvido Uma demonstração abrangente de prova de conceito usando arquivos executáveis e driver personalizados para mostrar a reprodutibilidade da vulnerabilidade em condições realistas.

Seu carregador de pesquisa executa o desvio EDR, carrega um driver personalizado, configura a persistência para reinicializações do sistema e reinicia o sistema de destino.

O driver personalizado que o acompanha interage com o componente elástico vulnerável, fazendo com que o software de segurança exiba comportamento semelhante a malware e trava o sistema em todas as inicializadas subsequentes.

As implicações se estendem muito além da demonstração técnica. Toda organização que administra as soluções de segurança da Elastic abriga efetivamente uma arma em potencial dentro de suas defesas confiáveis.

Os adversários poderiam explorar essa falha para desativar remotamente os pontos de extremidade corporativos protegidos pelo elástico, criando uma perturbação operacional generalizada.

A vulnerabilidade mina a confiança fundamental nos motoristas assinados do kernel e levanta questões sérias sobre a responsabilidade do fornecedor de segurança.

Os destaques da linha do tempo da divulgação relativos a lacunas nos processos de resposta a vulnerabilidades. Ashes Cybersecurity descobriu a falha em 2 de junho de 2024 e tentou a divulgação responsável por Hackerone em 11 de junho.

Depois de não receber resposta adequada, eles tentaram a iniciativa Zero Day (ZDI) em 29 de julho. Finalmente, em 16 de agosto, eles seguiram com a divulgação pública independente.

O produto afetado, o elástico-endpoint-driver.sys versão 8.17.6, permanece vulnerável sem nenhum patch disponível.

O motorista tem Microsoft Windows Hardware Compatibility Publisher Signatures from Elasticsearch, Inc., enfatizando como os componentes assinados e confiáveis podem se tornar passivos de segurança.

A cibersegurança Ashes, ironicamente, um cliente pagador da Elasticsearch que escolheu o EDR como sua solução de proteção confiável, descobriu a vulnerabilidade durante as operações legítimas de teste no modo de usuário em seu ambiente de pesquisa.

Suas descobertas ressaltam uma dura realidade: quando o software de segurança pode ser armado contra seu sistema host, a linha entre zagueiro e atacante fica perigosamente borrada.

Indicadores de compromisso (IOCs)

| Tipo de indicador | Valor |

|---|---|

| Nome do arquivo | Elastic-endpoint-driver.sys |

| SHA-256 HASH | A6B000E84CB68C5096C0FD73AF9CEF2372ABD591EC973A969F58A81CF1141337 |

AWS Security Services:10-Point Executive Checklist -Download for Free