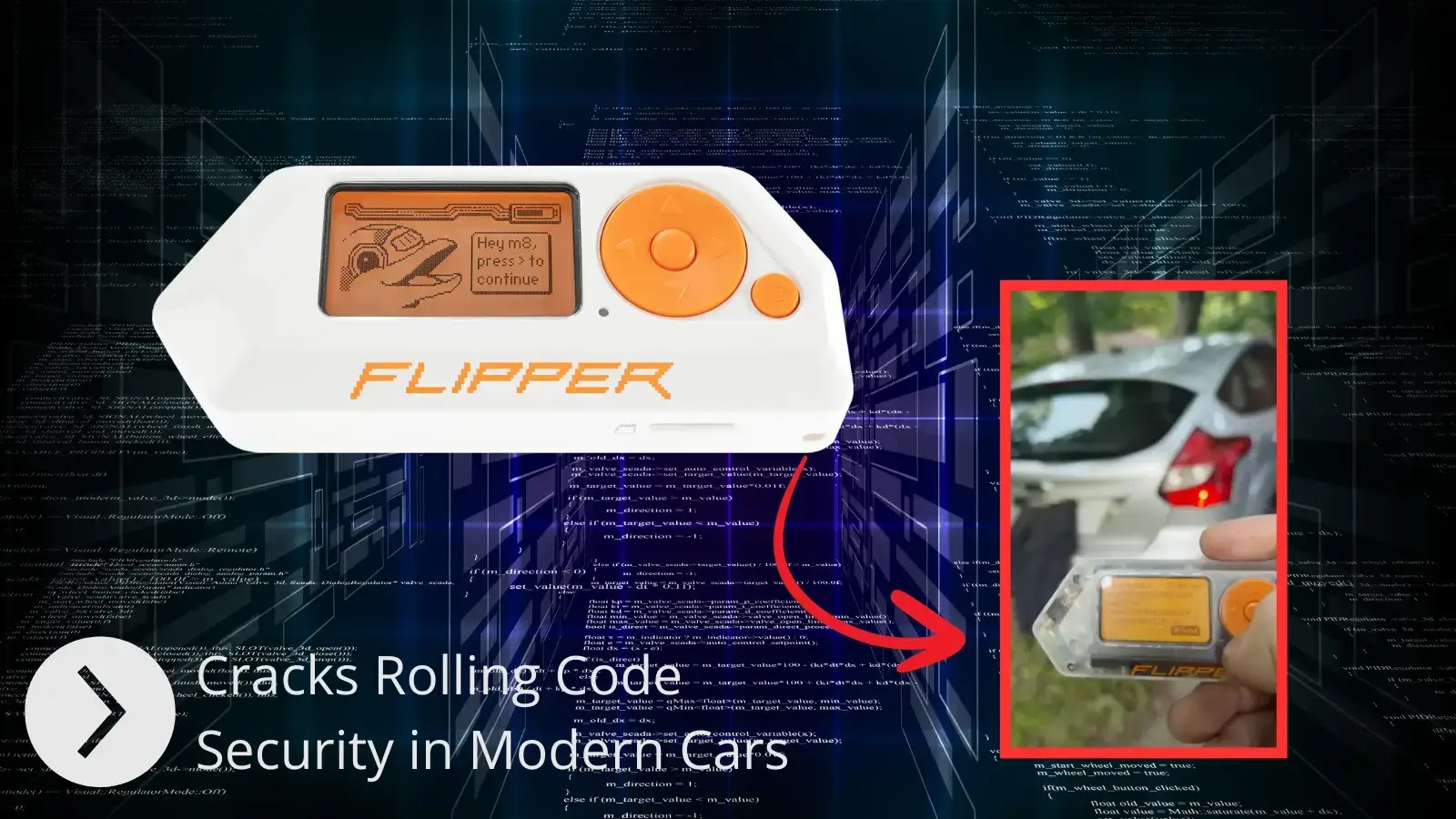

Pesquisadores de segurança descobriram um novo firmware alarmante para o popular dispositivo Flipper Zero que pode contornar completamente os sistemas de segurança de código contínuo que protegem milhões de veículos modernos.

O ataque inovador, demonstrado pelo canal do YouTube Talking Sasquatch, representa uma escalada significativa nas ameaças à segurança cibernética automotiva, exigindo apenas um único sinal interceptado para comprometer toda a funcionalidade do chaveiro de um veículo.

Método revolucionário de ataque de captura única

Ao contrário dos ataques anteriores contra sistemas de código contínuo, este novo firmware elimina os requisitos complexos que tornavam as explorações anteriores impraticáveis para uso generalizado.

A segurança de código rolante há muito é considerada o padrão ouro para o controle de acesso automotivo, empregando algoritmos sincronizados entre chaveiros e veículos para gerar códigos exclusivos para cada transmissão.

Este sistema foi projetado especificamente para evitar ataques de repetição, onde os sinais interceptados podem ser reutilizados por agentes mal-intencionados.

O ataque tradicional do RollJam, embora teoricamente eficaz, exigia uma coordenação sofisticada de interferência de sinal enquanto gravava simultaneamente a transmissão original.

Essa abordagem de ação dupla dificultou a execução confiável em cenários do mundo real, limitando seu potencial prático de ameaça.

O firmware recém-descoberto muda fundamentalmente esse cenário, exigindo apenas uma única captura de pressionamento de botão de qualquer chaveiro de destino.

Uma vez obtido, o dispositivo pode emular perfeitamente todas as funções padrão, incluindo comandos de bloqueio, desbloqueio e liberação do porta-malas.

Essa simplificação dramática torna o ataque acessível a indivíduos com conhecimento técnico mínimo, expandindo significativamente a superfície de ameaça potencial.

A metodologia de ataque parece alavancar a engenharia reversa de sequências de código contínuo por meio de qualquer sequência identificada Vulnerabilidades ou análise de força bruta em bancos de dados de códigos conhecidos.

Pesquisas alternativas sugerem que o firmware pode ser baseado no ataque acadêmico “RollBack”, que manipula códigos contínuos capturados em sequências específicas para forçar reversões do sistema de sincronização.

Os testes confirmaram vulnerabilidades em vários grandes fabricantes automotivos, incluindo Chrysler, Dodge, Fiat, Ford, Hyundai, Jeep, Kia, Mitsubishi e Subaru.

O amplo impacto do fabricante sugere fraquezas fundamentais em implementações de código contínuo amplamente adotadas, em vez de falhas de segurança específicas da marca.

Uma consequência crítica de ataques bem-sucedidos é a dessincronização permanente dos chaveiros originais, tornando-os completamente não funcionais.

Isso cria preocupações de acesso imediato e possíveis cenários de encalhe para proprietários de veículos cujos dispositivos de acesso legítimos se tornam inoperantes após capturas não autorizadas.

Atualmente, nenhum patch baseado em software ou atualizações simples de firmware podem resolver essas vulnerabilidades.

A natureza fundamental do comprometimento do sistema de código contínuo significa que soluções eficazes provavelmente exigiriam extensa hardware modificações ou substituições completas do sistema nas frotas de veículos afetadas.

Especialistas do setor alertam que os recalls em massa de veículos podem representar a única solução abrangente, criando desafios logísticos e financeiros sem precedentes para os fabricantes afetados.

A descoberta destaca lacunas críticas no planejamento de segurança cibernética automotiva e a necessidade urgente de sistemas de controle de acesso mais robustos em projetos futuros de veículos.

The Ultimate SOC-as-a-Service Pricing Guide for 2025–Baixe de graça