As gangues de ransomware recentemente se juntaram a ataques contínuos direcionados a uma cadeia de vulnerabilidades do Microsoft SharePoint, parte de uma campanha de exploração mais ampla que já levou à violação de pelo menos 148 organizações em todo o mundo.

Pesquisadores de segurança da Unidade 42 da Palo Alto Networks descobriram uma variante de ransomware 4L4MD4R, baseada em código aberto Mauri870 código, enquanto analisa incidentes envolvendo essa cadeia de exploração do SharePoint (apelidada de “ToolShell”).

O ransomware foi detectado em 27 de julho após descobrir um carregador de malware que baixa e executa o ransomware da fábrica de inovação[.]ele (145.239.97[.]206).

O carregador foi detectado após uma tentativa de exploração fracassada que revelou comandos maliciosos do PowerShell projetados para desabilitar o monitoramento de segurança no dispositivo de destino.

“A análise da carga útil 4L4MD4R revelou que ela é compactada com UPX e escrita em GoLang. Após a execução, o exemplo descriptografa uma carga criptografada AES na memória, aloca memória para carregar o arquivo PE descriptografado e cria um novo thread para executá-lo”, Unidade 42 ele disse.

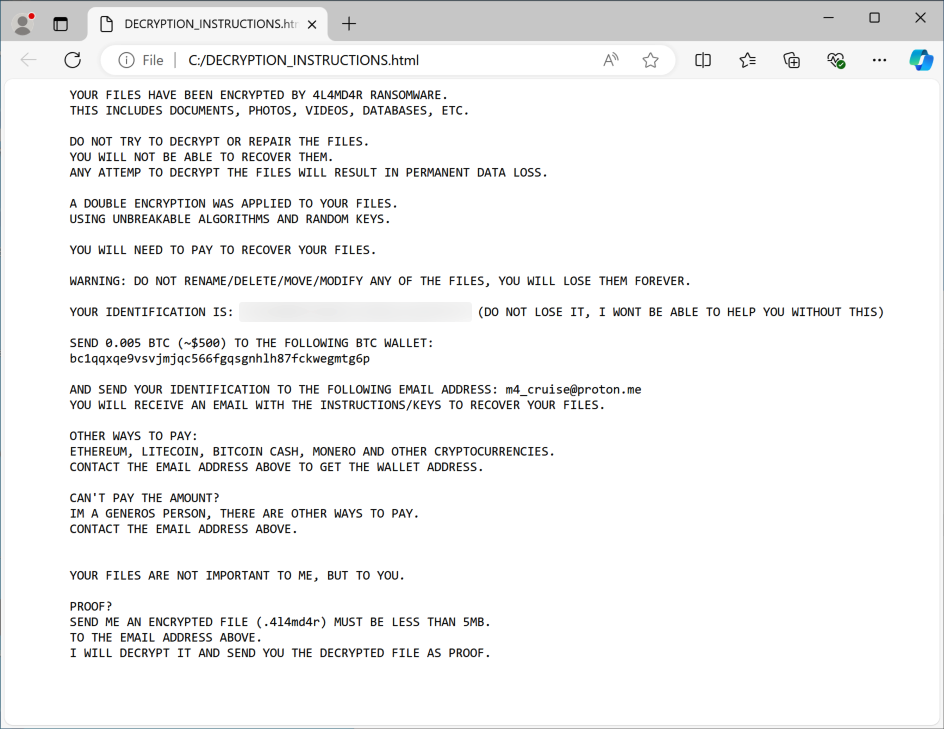

O ransomware 4L4MD4R criptografa arquivos no sistema comprometido e exige um pagamento de 0,005 Bitcoin, gerando notas de resgate e listas de arquivos criptografados nos sistemas infectados.

também vincularam os ataques do ToolShell a agentes de ameaças chineses, com pesquisadores de segurança da Microsoft nomeando três grupos de hackers separados apoiados pelo Estado: Linen Typhoon, Violet Typhoon e Storm-2603.

também vincularam os ataques do ToolShell a agentes de ameaças chineses, com pesquisadores de segurança da Microsoft nomeando três grupos de hackers separados apoiados pelo Estado: Linen Typhoon, Violet Typhoon e Storm-2603.

Até o momento, vários alvos de alto perfil foram comprometidos nesta campanha em andamento, incluindo a Administração Nacional de Segurança Nuclear dos EUA, o Departamento de Educação, o Departamento de Receita da Flórida, a Assembleia Geral de Rhode Island e redes governamentais na Europa e no Oriente Médio.

“A Microsoft observou dois atores de estado-nação chineses nomeados, Linen Typhoon e Violet Typhoon, explorando essas vulnerabilidades visando servidores SharePoint voltados para a Internet”, disse a Microsoft. “Além disso, observamos outro agente de ameaças baseado na China, rastreado como Storm-2603, explorando essas vulnerabilidades. As investigações sobre outros atores que também usam essas explorações ainda estão em andamento.”

Empresa holandesa de segurança cibernética Eye Security detectado pela primeira vez Exploração do ToolShell visando CVE-2025-49706 e CVE-2025-49704 em ataques de dia zero, identificando inicialmente 54 organizações comprometidas, incluindo entidades governamentais e empresas multinacionais. Verifique a pesquisa da Point posteriormente revelado sinais de exploração datados de 7 de julho, visando organizações governamentais, de telecomunicações e de tecnologia na América do Norte e na Europa Ocidental.

A Microsoft corrigiu as duas falhas com o Atualizações do Patch Tuesday de julho de 2025 e atribuiu duas novas IDs CVE (CVE-2025-53770 e CVE-2025-53771) para dias zero explorados para comprometer servidores SharePoint totalmente corrigidos.

O diretor de tecnologia da Eye Security, Piet Kerkhofs, também disse ao BleepingComputer que o escopo real se estende muito além das estimativas iniciais, com os dados da empresa indicando que os invasores infectaram pelo menos 400 servidores com malware nas redes de pelo menos 148 organizações, muitas das quais foram comprometidas por longos períodos.

A Agência de Segurança Cibernética e Infraestrutura (CISA) adicionou a vulnerabilidade de execução remota de código CVE-2025-53770, parte da cadeia de exploração ToolShell, ao seu catálogo de falhas exploradas e ordenou que as agências federais protegessem seus sistemas em 24 horas.