Mais de 100 modelos Dell expostos a bugs críticos de firmware do ControlVault3

As falhas do ReVault no firmware do Dell ControlVault3 permitem implantes de firmware e bypass de login do Windows em 100+ modelos de laptop por meio de acesso físico.

Cisco Talos relatado Cinco vulnerabilidades coletivamente chamados de ReVault (rastreados como CVE-2025-24311, CVE-2025-25215, CVE-2025-24922, CVE-2025-25050 e CVE-2025-24919) no firmware ControlVault3 da Dell que expõem mais de 100 modelos de laptop a implantes de firmware e desvio de login do Windows por meio de acesso físico.

Em 13 de junho, a Dell divulgou essas vulnerabilidades que afetam os modelos de laptop Dell Pro, Latitude e Precision.

O ControlVault3 é um módulo de segurança baseado em hardware encontrado em muitos notebooks Dell, incluindo os modelos Latitude, Precision e XPS. Ele fornece um ambiente seguro para armazenar e processar dados confidenciais, como senhas de usuário, informações biométricas, códigos de segurança e chaves de criptografia.

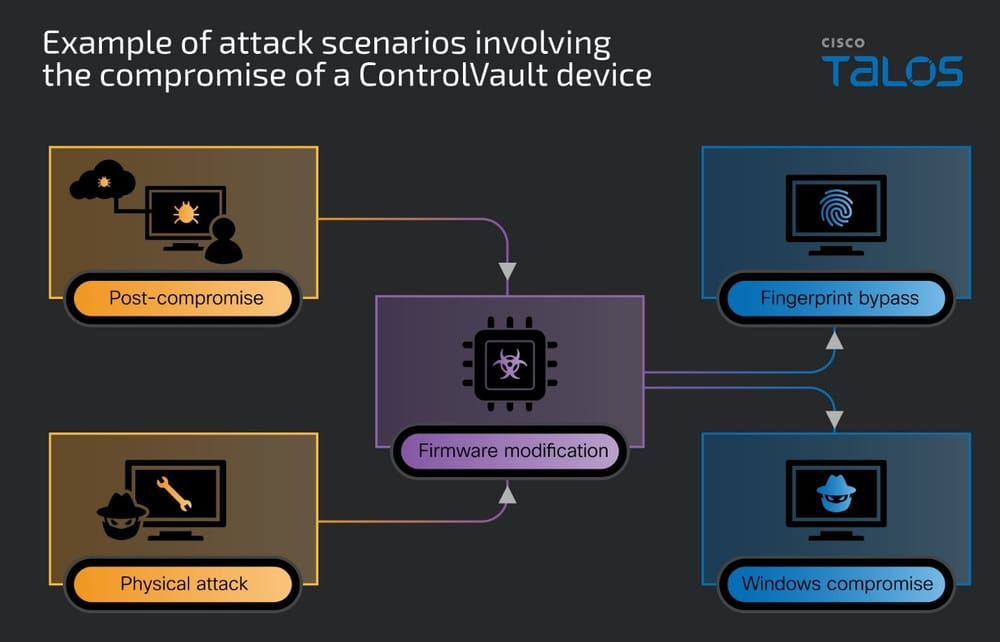

“O ataque ReVault pode ser usado como uma técnica de persistência pós-comprometimento que pode permanecer mesmo em reinstalações do Windows.” lê o Consultivo publicado pela Talos. “O ataque do ReVault também pode ser usado como um compromisso físico para contornar o login do Windows e / ou para qualquer usuário local obter privilégios de administrador / sistema.”

Abaixo estão as descrições das falhas:

- CVE-2025-24311 (pontuação CVSS de 8,4): existe uma vulnerabilidade de leitura fora dos limites na funcionalidade cv_send_blockdata do Dell ControlVault3 anterior à versão 5.15.10.14 e do Dell ControlVault3 Plus anterior à versão 6.2.26.36. Uma chamada de API do ControlVault especialmente criada pode levar a um vazamento de informações. Um invasor pode acionar a falha emitindo uma chamada de API.

- CVE-2025-25215 (pontuação CVSS de 8,8): existe uma vulnerabilidade gratuita arbitrária na funcionalidade cv_close do Dell ControlVault3 anterior à versão 5.15.10.14 e do Dell ControlVault3 Plus anterior à versão 6.2.26.36. Uma chamada de API do ControlVault especialmente criada pode levar a uma liberação arbitrária. Um invasor pode acionar essa vulnerabilidade forjando uma sessão falsa.

- CVE-2025-24922 (pontuação CVSS de 8,8): existe uma vulnerabilidade de estouro de buffer baseado em pilha na funcionalidade securebio_identify do Dell ControlVault3 anterior à versão 5.15.10.14 e do Dell ControlVault3 Plus anterior à versão 6.2.26.36. Um cv_object mal-intencionado especialmente criado pode levar a uma execução de código arbitrário. Um invasor pode emitir uma chamada de API para acionar essa vulnerabilidade.

- CVE-2025-25050 (pontuação CVSS de 8,8): existe uma vulnerabilidade de gravação fora dos limites na funcionalidade cv_upgrade_sensor_firmware do Dell ControlVault3 anterior à versão 5.15.10.14 e do Dell ControlVault 3 Plus anterior à versão 6.2.26.36. Uma chamada de API do ControlVault especialmente criada pode levar a uma gravação fora dos limites. Um invasor pode emitir uma chamada de API para acionar essa vulnerabilidade.

- CVE-2025-24919 (pontuação CVSS de 8,1): existe uma vulnerabilidade de desserialização de entrada não confiável na funcionalidade cvhDecapsulateCmd do Dell ControlVault3 anterior à versão 5.15.10.14 e ao ControlVault3 Plus anterior à versão 6.2.26.36. Uma resposta do ControlVault especialmente criada para um comando pode levar à execução de código arbitrário. Um invasor pode comprometer um firmware do ControlVault e fazer com que ele crie uma resposta maliciosa para acionar essa vulnerabilidade.

O impacto dessas vulnerabilidades é grave, devido à falta de mitigações de segurança padrão e à capacidade de encadear certas falhas. Em um cenário de ataque, um usuário não administrador do Windows pode explorar as vulnerabilidades para executar código arbitrário no firmware. Isso pode expor material criptográfico sensível e permitir a modificação permanente do firmware, potencialmente permitindo um implante oculto que poderia ser usado posteriormente para comprometer ainda mais o sistema. Em um segundo cenário apresentado pelos pesquisadores, um invasor local com acesso físico poderia ignorar o login e a criptografia de disco conectando-se diretamente ao hardware do firmware, até mesmo enganando o sistema para aceitar impressões digitais falsas se o login biométrico estiver ativado.

Para reduzir o risco de ataque, o Talos aconselha manter os sistemas atualizados com o firmware mais recente, que pode ser instalado via Windows Update ou manualmente no site da Dell. Se periféricos de segurança, como leitores de impressão digital ou de cartão inteligente, não estiverem em uso, os serviços ou dispositivos do ControlVault (CV) poderão ser desativados por meio do Gerenciador de Serviços ou Dispositivos. Em situações de alto risco, os pesquisadores do Talos também recomendam desabilitar o login por impressão digital. A Segurança de Entrada Aprimorada (ESS) do Windows pode ajudar a detectar firmware adulterado. Para detecção, habilitar alertas de intrusão de chassi no BIOS pode sinalizar adulteração física, e falhas incomuns em serviços biométricos ou de credenciais podem indicar comprometimento. O Cisco Secure Endpoint também pode detectar comportamentos suspeitos vinculados ao CV exploração.

“Essas descobertas destacam a importância de avaliar a postura de segurança de todos os componentes de hardware em seus dispositivos, não apenas do sistema operacional ou software. Como o Talos demonstrou, as vulnerabilidades em firmware amplamente utilizado, como o Dell ControlVault, podem ter implicações de longo alcance, comprometendo potencialmente até mesmo recursos avançados de segurança, como autenticação biométrica”, conclui Talos. “Manter-se vigilante, corrigir seus sistemas e avaliar proativamente os riscos são essenciais para proteger seus sistemas contra ameaças em evolução.”

Siga-me no Twitter:@securityaffairseLinkedineMastodonte

(Assuntos de Segurança–hacking,Dell ControlVault3)