Mais de 3.300 dispositivos Citrix NetScaler permanecem sem correção contra uma vulnerabilidade crítica que permite que invasores ignorem a autenticação sequestrando sessões de usuário, quase dois meses após o lançamento dos patches.

Rastreado como CVE-2025-5777 e referido como CitrixBleed 2, essa vulnerabilidade de leitura de memória fora dos limites resulta de validação de entrada insuficiente, permitindo que invasores não autenticados acessem regiões de memória restritas remotamente em dispositivos configurados como um Gateway (servidor virtual VPN, proxy ICA, CVPN, proxy RDP) ou servidor virtual AAA.

A exploração bem-sucedida dessa falha de segurança pode permitir que os agentes de ameaças roubem tokens de sessão, credenciais e outros dados confidenciais de gateways e servidores virtuais voltados para o público, permitindo que eles roubem tokens de sessão, credenciais e outros dados confidenciais de gateways e servidores virtuais. Sequestrar sessões de usuário e ignorar a autenticação multifator (MFA).

Explorações de prova de conceito (PoC) direcionadas ao CVE-2025-5777 foram libertados menos de duas semanas após a falha ter sido divulgada, enquanto a exploração ativa em ataques de dia zero foi detectado semanas antes do lançamento dessas explorações de PoC.

Uma falha de segurança semelhante da Citrix, conhecida como “CitrixBleed”, foi explorada há dois anos para hackear dispositivos NetScaler e mover-se lateralmente através de redes comprometidas em Ataques de ransomware e violações direcionadas a entidades governamentais.

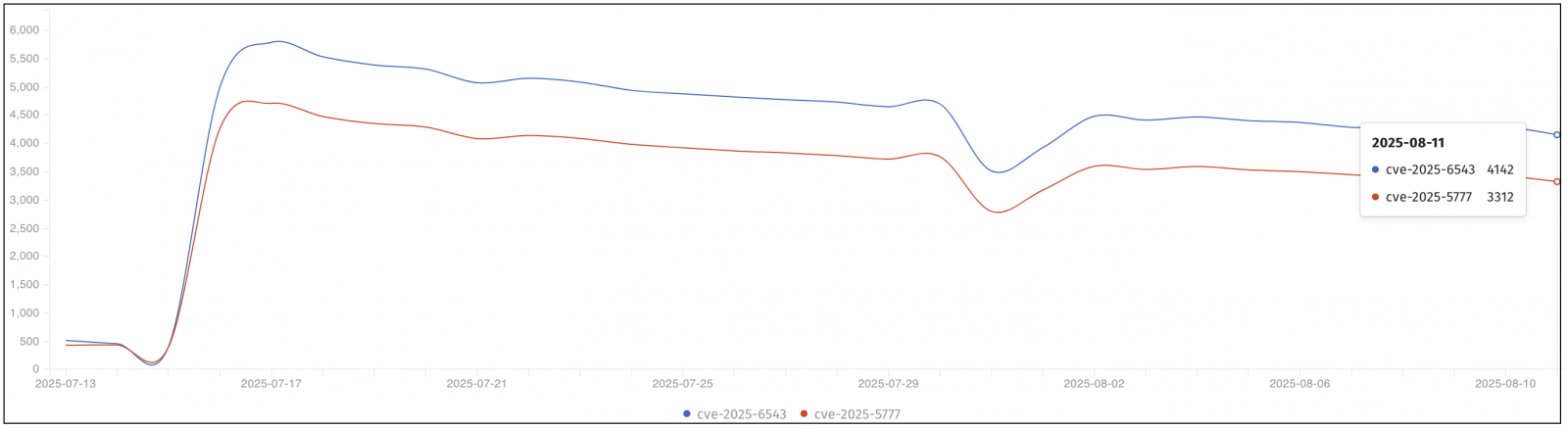

Na segunda-feira, analistas de segurança da organização sem fins lucrativos de segurança na Internet Shadowserver Foundation reportado que 3.312 dispositivos Citrix NetScaler ainda estavam vulneráveis a ataques CVE-2025-5777 em andamento.

O Shadowserver também detectou 4.142 desses dispositivos não corrigidos contra outra vulnerabilidade crítica (CVE-2025-6543), que a Citrix marcou como ativa explorados em ataques de negação de serviço (DoS).

alertou na segunda-feira que os invasores exploraram essa falha como um dia zero desde pelo menos o início de maio para violar várias organizações críticas no país.

alertou na segunda-feira que os invasores exploraram essa falha como um dia zero desde pelo menos o início de maio para violar várias organizações críticas no país.

“O NCSC determinou que várias organizações críticas na Holanda foram atacadas com sucesso por meio de uma vulnerabilidade identificada como CVE-2025-6543 no Citrix NetScaler”, disse o NCSC.

“O NCSC avalia os ataques como o trabalho de um ou mais atores com um modus operandi avançado. A vulnerabilidade foi explorada como um dia zero e os rastros foram removidos ativamente para ocultar o comprometimento nas organizações afetadas.”

Embora a agência não tenha nomeado nenhuma das organizações afetadas, o Openbaar Ministerie (Ministério Público da Holanda) divulgou uma violação em 18 de julho, após um alerta do NCSC. Como resultado do ataque, o Ministério Openbaar experimentou interrupção operacional significativa e apenas recentemente restaurou seu Servidores de e-mail.

A Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA) também adicionou as duas vulnerabilidades ao seu catálogo de vulnerabilidades exploradas ativamente, ordenando que as agências federais protejam seus sistemas contra Ataques CVE-2025-5777 dentro de um dia e contra Exploração CVE-2025-6543 até 21 de julho.