Os invasores podem usar uma vulnerabilidade do macOS corrigida recentemente para contornar as verificações de segurança de Transparência, Consentimento e Controle (TCC) e roubar informações confidenciais do usuário, incluindo dados em cache do Apple Intelligence.

O TCC é uma tecnologia de segurança e uma estrutura de privacidade que impede que os aplicativos acessem dados privados do usuário, fornecendo ao macOS controle sobre como seus dados são acessados e usados por aplicativos em dispositivos Apple.

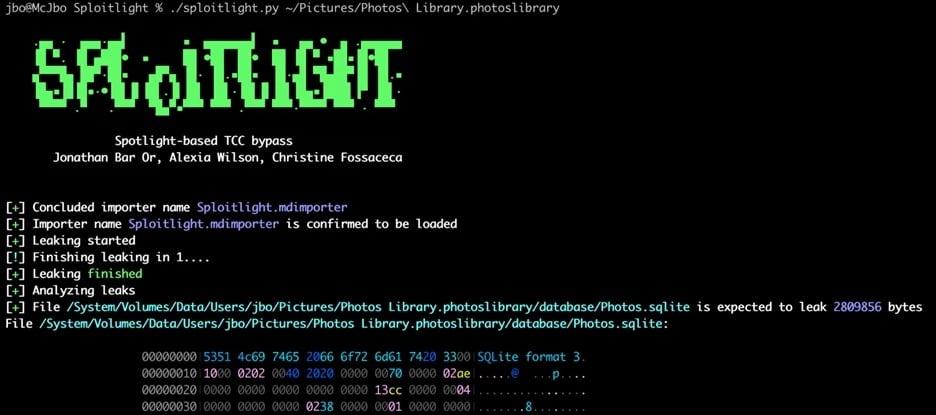

A Apple tem corrigida a falha de segurança rastreado como CVE-2025-31199 (relatado por Jonathan Bar Or, Alexia Wilson e Christine Fossaceca da Microsoft) em patches lançados em março para macOS Sequoia 15.4 com “redação de dados aprimorada”.

Embora a Apple restrinja o acesso ao TCC apenas a aplicativos com acesso total ao disco e bloqueie automaticamente a execução não autorizada de código, os pesquisadores de segurança da Microsoft descobriram que os invasores podem usar o acesso privilegiado dos plug-ins do Spotlight para acessar arquivos confidenciais e roubar seu conteúdo.

Eles mostraram em um relatório publicado hoje que a vulnerabilidade (chamada Luz de Sploit e descrito pela Apple como um “problema de registro”) podem ser explorados para coletar dados valiosos, incluindo informações relacionadas ao Apple Intelligence e informações remotas de outros dispositivos vinculados à conta do iCloud.

Isso inclui, mas não se limita a, metadados de fotos e vídeos, dados precisos de geolocalização, dados de reconhecimento facial e pessoal, atividade do usuário e contexto do evento, álbuns de fotos e bibliotecas compartilhadas, histórico de pesquisa e preferências do usuário, bem como fotos e vídeos excluídos.

CVE-2020-9771), envenenamento por variável de ambiente (CVE-2020-9934) e um problema de conclusão de pacote (CVE-2021-30713). No passado, os pesquisadores de segurança da Microsoft também descobriram vários outros desvios do TCC, incluindo powerdir (CVE-2021-30970) e HM-Surf, que também podem ser utilizados de forma abusiva para obter acesso aos dados privados dos utilizadores.

CVE-2020-9771), envenenamento por variável de ambiente (CVE-2020-9934) e um problema de conclusão de pacote (CVE-2021-30713). No passado, os pesquisadores de segurança da Microsoft também descobriram vários outros desvios do TCC, incluindo powerdir (CVE-2021-30970) e HM-Surf, que também podem ser utilizados de forma abusiva para obter acesso aos dados privados dos utilizadores.

“Embora semelhante a desvios TCC anteriores, como HM-Surf e powerdir, as implicações dessa vulnerabilidade, que chamamos de ‘Sploitlight’ pelo uso de plug-ins Spotlight, são mais graves devido à sua capacidade de extrair e vazar informações confidenciais armazenadas em cache pela Apple Intelligence, como dados precisos de geolocalização, metadados de fotos e vídeos, dados de reconhecimento facial e pessoal, histórico de pesquisa e preferências do usuário e muito mais”, Microsoft ele disse na segunda-feira.

“Esses riscos são ainda mais complicados e aumentados pela capacidade de vinculação remota entre contas do iCloud, o que significa que um invasor com acesso ao dispositivo macOS de um usuário também pode explorar a vulnerabilidade para determinar informações remotas de outros dispositivos vinculados à mesma conta do iCloud.”

Nos últimos anos, os pesquisadores de segurança da Microsoft encontraram várias outras vulnerabilidades graves do macOS, incluindo um desvio de SIP apelidado de ‘Shrootless‘ (CVE-2021-30892), relatado em 2021, que permite que invasores instalem rootkits em Macs comprometidos.

Mais recentemente, eles descobriram um desvio SIP apelidado de ‘Enxaqueca’ (CVE-2023-32369) e uma falha de segurança chamado Aquiles(CVE-2022-42821), que pode ser explorado para instalar malware usando aplicativos não confiáveis que ignoram as restrições de execução do Gatekeeper.

No ano passado, eles relataram outro desvio SIP falha (CVE-2024-44243) que permite que os agentes de ameaças implantem drivers de kernel maliciosos carregando extensões de kernel de terceiros.