A Microsoft alerta que um grupo de espionagem cibernética ligado ao Serviço Federal de Segurança da Rússia (FSB) tem como alvo missões diplomáticas em Moscou usando provedores de serviços de Internet locais.

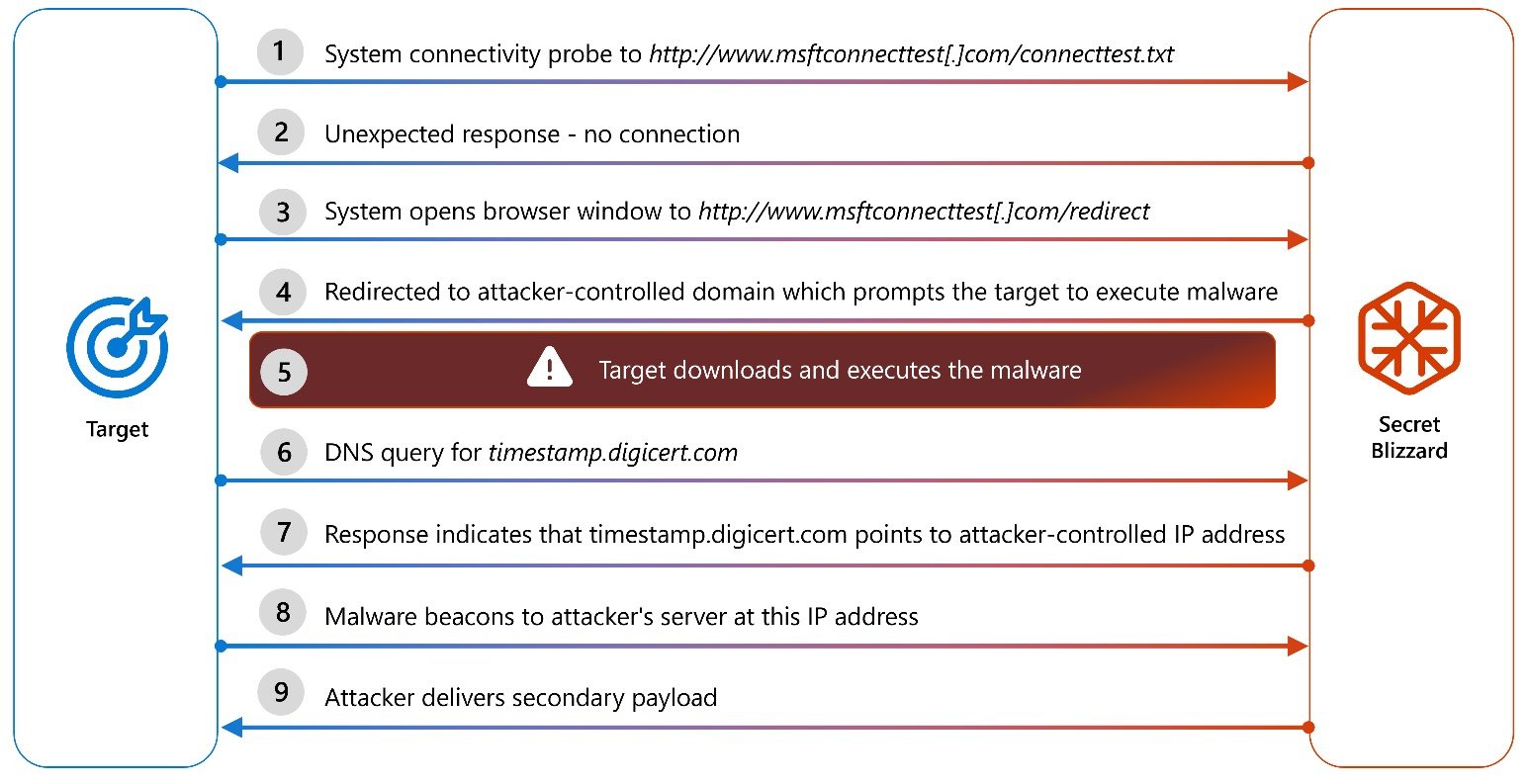

O grupo de hackers rastreado pela Microsoft como Secret Blizzard (também conhecido como Turla, Waterbug e Venomous Bear) foi observado explorando sua posição de adversário no meio (AiTM) no nível do provedor de serviços de Internet (ISP) para infectar os sistemas de missões diplomáticas com o malware ApolloShadow personalizado.

Para fazer isso, eles redirecionam os alvos para portais cativos, induzindo-os a baixar e executar uma carga útil de malware disfarçada de atualização do antivírus Kaspersky, que instala um certificado raiz confiável.

Uma vez implantado, o ApolloShadow ajuda a enganar os dispositivos comprometidos para que reconheçam sites maliciosos como legítimos, permitindo que os agentes de ameaças mantenham acesso de longo prazo para coleta de informações após se infiltrar em sistemas diplomáticos.

“Esta é a primeira vez que a Microsoft pode confirmar a capacidade da Secret Blizzard de realizar espionagem no nível do ISP, o que significa que o pessoal diplomático que usa provedores locais de internet e telecomunicações na Rússia corre alto risco de ser alvo da posição AiTM da Secret Blizzard dentro desses serviços”, disse a Microsoft.

“Esta campanha, que está em andamento desde pelo menos 2024, representa um alto risco para embaixadas estrangeiras, entidades diplomáticas e outras organizações sensíveis que operam em Moscou, particularmente para aquelas entidades que dependem de provedores de internet locais.”

Embora a Microsoft tenha detectado os ataques pela primeira vez em fevereiro de 2025, a empresa acredita que essa campanha de espionagem cibernética está ativa desde pelo menos 2024.

aproveitando os sistemas de interceptação domésticos da Rússia, incluindo o Sistema de Atividades de Investigação Operacional (SORM), para realizar suas campanhas AiTM em grande escala.

aproveitando os sistemas de interceptação domésticos da Rússia, incluindo o Sistema de Atividades de Investigação Operacional (SORM), para realizar suas campanhas AiTM em grande escala.

Ciberespiões pouco ortodoxos focados em alvos de alto perfil

Turla tem orquestrado campanhas de espionagem cibernética e roubo de informações direcionadas a embaixadas, governos e instalações de pesquisa em mais de 100 países desde pelo menos 1996.

Dois anos atrás, CISA ligado o grupo para o Centro 16 do Serviço Federal de Segurança da Rússia (FSB) e uma rede peer-to-peer (P2P) de computadores infectados com o malware de espionagem cibernética Snake que mais tarde foi retirado em uma ação conjunta envolvendo agências de segurança cibernética e inteligência Five Eyes.

Esses hackers apoiados pelo Estado russo também são os principais suspeitos por trás dos ataques direcionados ao Comando Central dos EUA, NASA, o Pentágonomúltiplo Ministérios das Relações Exteriores da Europa Orientalo Ministério das Relações Exteriores da Finlândiae Governos e embaixadas da UE.

Esse grupo de ameaças é conhecido por suas táticas não convencionais, incluindo o controle de malware por meio de comentários nas fotos de Britney Spears no Instagram e o uso de trojans backdoor com suas próprias APIs.

Turla também utilizou o infraestrutura sequestrada e malware do APT iraniano OilRig em suas próprias campanhas para enganar e enganar os defensores para que atribuam seus ataques a hackers estatais iranianos.

Mais recentemente, eles também foram vistos sequestrando a infraestrutura de Agente de ameaça paquistanês Storm-0156 para atingir dispositivos militares ucranianos conectados via Starlink.