Um novo assassino de Detecção e Resposta de Endpoint (EDR) que é considerado a evolução do ‘EDRKillShifter’, desenvolvido pela RansomHub, foi observado em ataques de oito gangues de ransomware diferentes.

Essas ferramentas ajudam os operadores de ransomware a desativar produtos de segurança em sistemas violados para que possam implantar cargas úteis, escalar privilégios, tentar movimento lateral e, por fim, criptografar dispositivos na rede sem serem detectados.

De acordo com pesquisadores de segurança da Sophos, a nova ferramenta, que não recebeu um nome específico, é usada por RansomHub, Blacksuit, Medusa, Qilin, Dragonforce, Crytox, Lynx e INC.

A nova ferramenta assassina de EDR usa um binário fortemente ofuscado que é autodecodificado em tempo de execução e injetado em aplicativos legítimos.

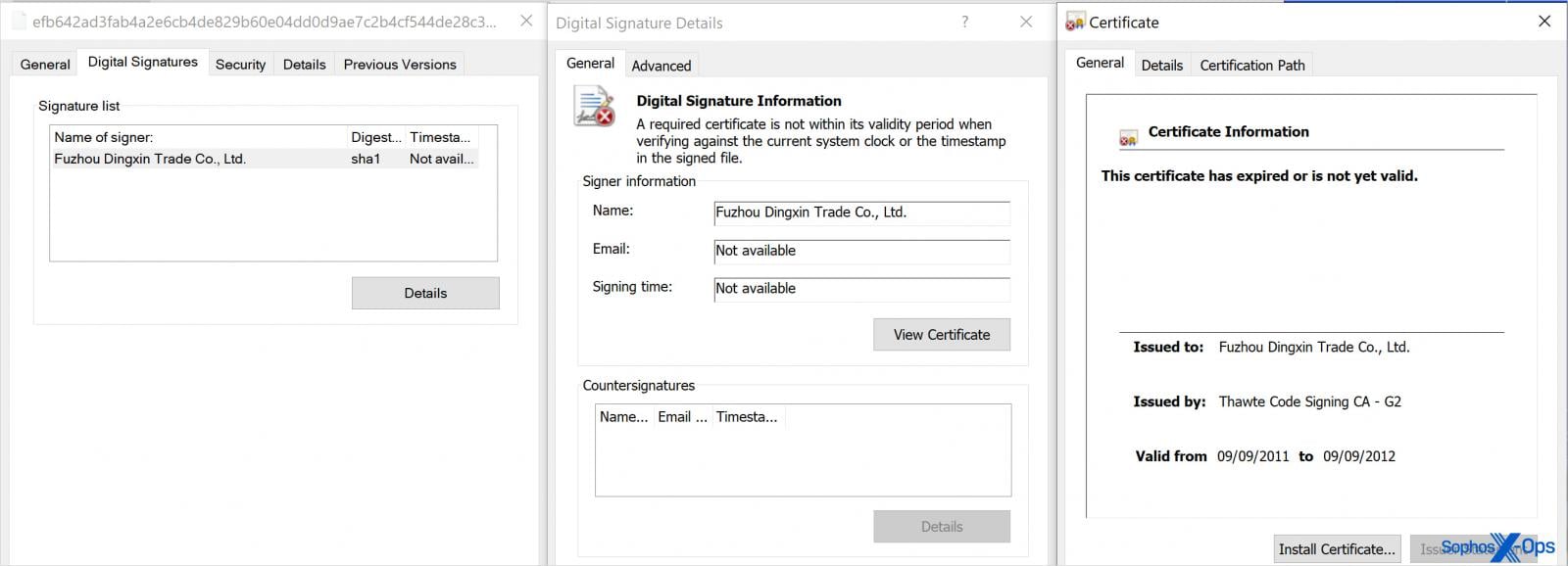

A ferramenta procura um driver assinado digitalmente (certificado roubado ou expirado) com um nome aleatório de cinco caracteres, que é codificado no executável.

explicou a Sophos.

explicou a Sophos.

Essa tática de compartilhamento de ferramentas, especialmente no que diz respeito aos assassinos de EDR, é comum no espaço de ransomware.

Exceto EDRKillShifter, a Sophos também descobriu outra ferramenta chamada AuKill, que Medusa Locker e LockBit usaram em ataques.

A SentinelOne também relatou no ano passado sobre hackers FIN7 vendendo seus clientes personalizados “Neutralizador Av” para várias gangues de ransomware, incluindo BlackBasta, AvosLocker, MedusaLocker, BlackCat, Trigona e LockBit.

Os indicadores completos de comprometimento associados a esta nova ferramenta matadora de EDR são disponível neste repositório GitHub.