Um novo método de evasão de comando e controle (C2) pós-exploração chamado ‘Ghost Calls’ abusa dos servidores TURN usados por aplicativos de conferência como Zoom e Microsoft Teams para encapsular o tráfego por meio de infraestrutura confiável.

O Ghost Calls usa credenciais legítimas, WebRTC e ferramentas personalizadas para contornar a maioria das defesas e medidas antiabuso existentes, sem depender de uma exploração.

Essa nova tática foi apresentada por PretorianaAdam Crosser da BlackHat USA, onde foi destacado que a nova técnica pode ser usada por equipes vermelhas ao realizar exercícios de emulação de penetração.

“Aproveitamos os protocolos de webconferência, que são projetados para comunicação em tempo real e de baixa latência e operam por meio de servidores de mídia distribuídos globalmente que funcionam como retransmissores de tráfego natural”, lê o briefing da apresentação.

“Essa abordagem permite que as operadoras combinem sessões C2 interativas com padrões normais de tráfego corporativo, aparecendo como nada mais do que uma reunião on-line temporariamente participada.”

Como funciona o Ghost Calls

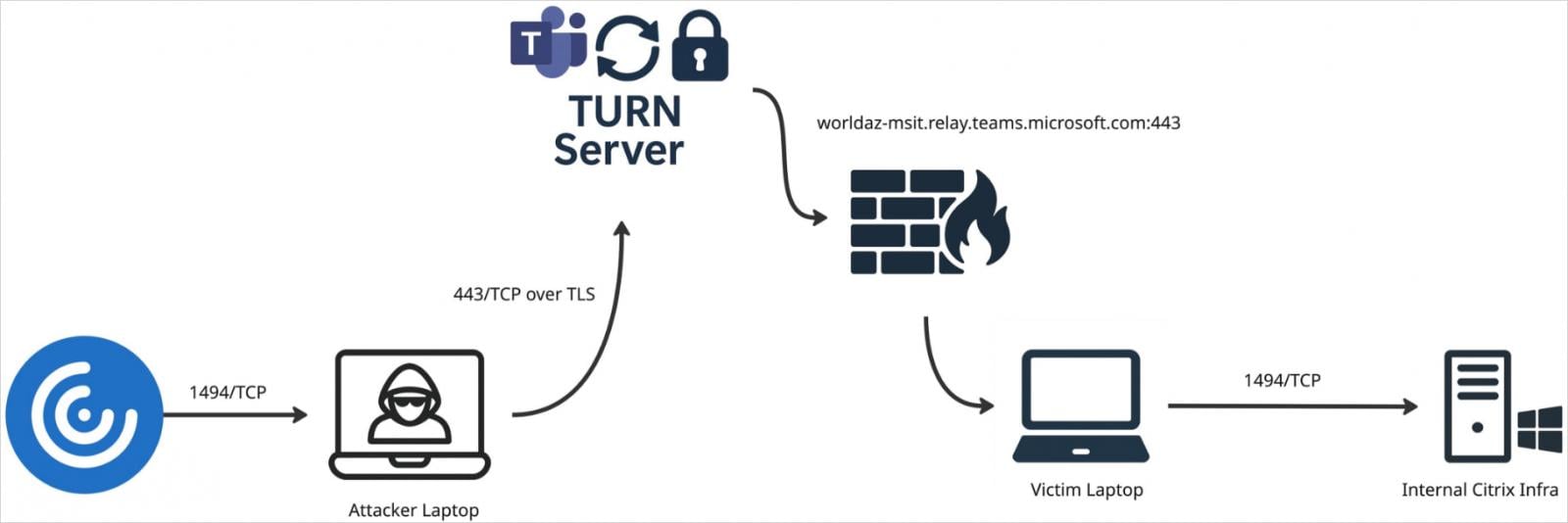

TURN (Traversal Using Relays around NAT) é um protocolo de rede comumente usado por serviços de chamada de vídeo, VoIP e WebRTC que ajuda os dispositivos por trás de firewalls NAT a se comunicarem entre si quando uma conexão direta não é possível.

Quando um cliente Zoom ou Teams ingressa em uma reunião, ele recebe credenciais temporárias do TURN que as chamadas fantasmas podem sequestrar para configurar um túnel WebRTC baseado em TURN entre o invasor e a vítima.

Esse túnel pode ser usado para fazer proxy de dados arbitrários ou disfarçar o tráfego C2 como tráfego de videoconferência regular por meio de infraestrutura confiável usada pelo Zoom ou Teams.

Como o tráfego é roteado por meio de domínios e IPs legítimos amplamente usados na empresa, o tráfego mal-intencionado pode ignorar firewalls, proxies e inspeção TLS. Além disso, o tráfego WebRTC é criptografado, portanto, está bem oculto.

Ao abusar dessas ferramentas, os invasores também evitam expor seus próprios domínios e infraestrutura enquanto desfrutam de conectividade confiável e de alto desempenho e da adaptabilidade de usar UDP e TCP na porta 443.

Em comparação, os mecanismos C2 tradicionais são lentos, visíveis e muitas vezes não possuem os recursos de troca em tempo real necessários para facilitar as operações do VNC.

disponível no GitHub) utilitário chamado”TURNt’ que pode ser usado para tunelamento do tráfego C2 por meio de servidores WebRTC TURN fornecidos pelo Zoom e Teams.

disponível no GitHub) utilitário chamado”TURNt’ que pode ser usado para tunelamento do tráfego C2 por meio de servidores WebRTC TURN fornecidos pelo Zoom e Teams.

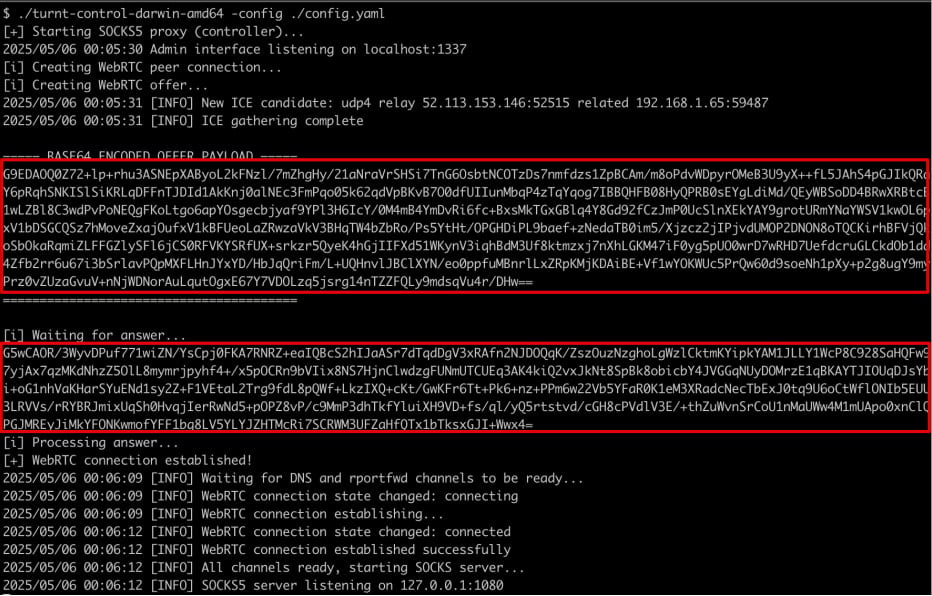

O TURNt consiste em dois componentes, ou seja, um controlador em execução no lado do invasor e um retransmissor implantado em um host comprometido.

O controlador executa um servidor proxy SOCKS para aceitar conexões encapsuladas por meio do TURN. O Relay se conecta de volta ao controlador usando credenciais TURN e configura um canal de dados WebRTC por meio do servidor TURN do provedor.

Bill Toulas

Bill Toulas é redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em várias publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e hacks.