O grupo de estado-nação CL-STA-0969 teve como alvo as telecomunicações do Sudeste Asiático em 2024

O grupo apoiado pelo Estado CL-STA-0969 atingiu as telecomunicações do Sudeste Asiático em 2024, visando infraestrutura crítica, diz a Unidade 42 da Palo Alto Networks.

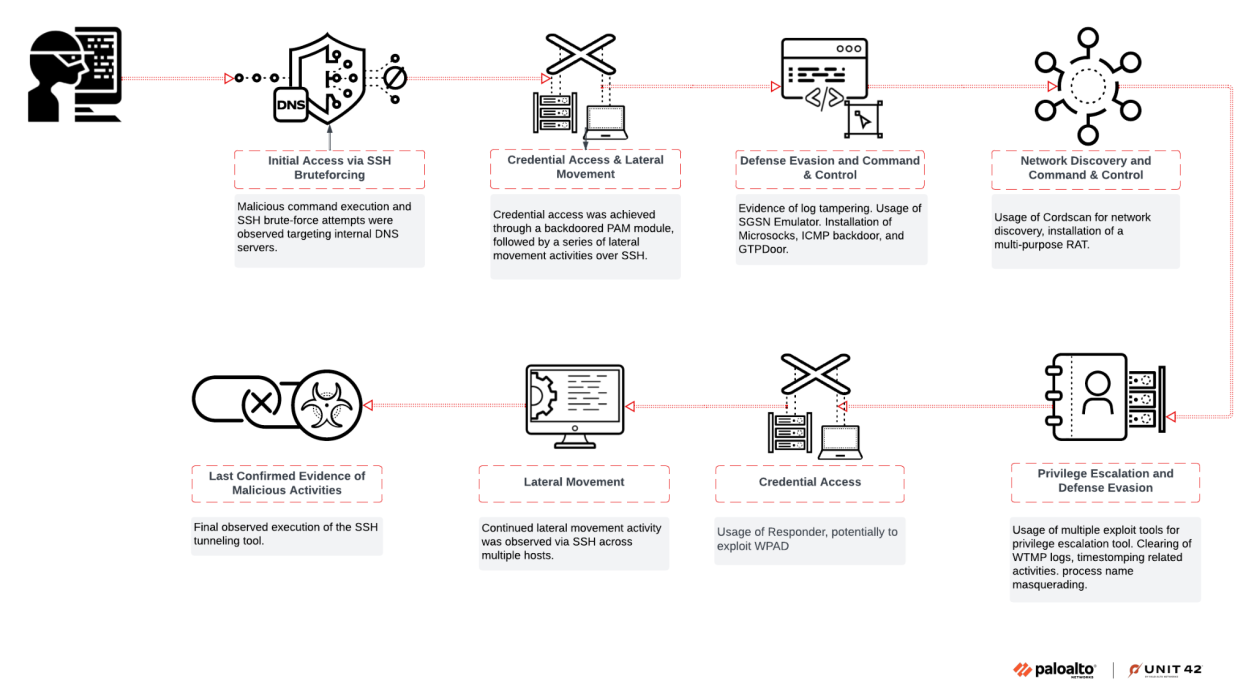

A Palo Alto Networks informou que um ator de estado-nação, rastreado como CL-STA-0969, atacou empresas de telecomunicações no Sudeste Asiático, com ataques a infraestruturas críticas de fevereiro a novembro de 2024.

O agente de ameaças CL-STA-0969 se sobrepõe ao grupo de espionagem cibernética Liminal Panda, ligado à China. O agente da ameaça também mostrou sobreposição com grupos como Bacia de luz, UNC3886, UNC2891e UNC1945, usando uma combinação de ferramentas personalizadas e públicas, como Microsocks, FRP, FScan e Responder, bem como explorações para vulnerabilidades conhecidas como CVE-2016-5195, CVE-2021-4034e CVE-2021-3156. O grupo manteve um OPSEC forte, permanecendo indetectável por meio de tunelamento DNS, roteamento por meio de redes móveis comprometidas, limpeza de logs e dissimulação de nomes de processos.

Os pesquisadores não encontraram evidências de exfiltração de dados, eles usaram ferramentas como o Cordscan na tentativa de coletar dados de localização de dispositivos móveis. O grupo configura acesso remoto resiliente, provavelmente para futuras operações de espionagem.

Entre fevereiro e novembro de 2024, o grupo APT teve como alvo infraestruturas críticas de telecomunicações, provavelmente obtendo acesso por meio de ataques de força bruta a sistemas de autenticação. Usando ferramentas personalizadas como AuthDoor, GTPDoor, ChronosRAT e NoDepDNS, eles exploraram protocolos de telecomunicações como SSH, ICMP, DNS e GTP para acesso secreto e comando e controle. Para manter a discrição, eles usaram backdoors PAM, processos disfarçados, adulteraram logs e desativaram o SELinux, demonstrando profundo conhecimento de ambientes de telecomunicações e forte segurança operacional.

“Apesar de seu alto nível de OPSEC, evidências substanciais apontam para invasores obtendo acesso inicial por meio da força bruta SSH. Para fazer isso, eles usaram uma lista de dicionário de contas bem ajustada que incluía contas integradas específicas para equipamentos de telecomunicações.” lê o relatório publicado pela Palo Alto Networks.

Abaixo está a lista de ferramentas usadas pelo agente da ameaça CL-STA-0969:

- Porta de autenticação: Um backdoor do PAM que captura as credenciais do usuário conectando-se às funções de autenticação. Ele suporta acesso por senha codificada, atualiza credenciais roubadas em um log oculto e pode executar arquivos de um diretório específico para acesso persistente.

- Varredura de cabos: Uma ferramenta de varredura de rede e captura de pacotes adaptada para ambientes de telecomunicações. Ele tem como alvo os nós SGSN para extrair dados IMSI e do operador. Ele cria e envia pacotes GTP para procurar assinantes móveis específicos, registrando resultados em um

.pcaparquivo. - GTPDoor: Um implante Linux que usa sinalização GTP-C (porta UDP 2123) para encapsular o tráfego C2 em redes de telecomunicações, suportando beaconing e execução remota de código. Ele ignora as ferramentas de detecção tradicionais devido ao uso de protocolos específicos de telecomunicações.

- EchoBackdoor: Um backdoor passivo baseado em ICMP que escuta instruções criptografadas em pacotes de solicitação de eco. Ele reconstrói e executa comandos e respostas por meio de respostas de eco ICMP, evitando conexões de saída e dificultando a detecção.

- Emulador SGSN: Emula um nó SGSN usando o projeto OsmoGGSN para criar túneis para operadoras móveis via GRX. Ele se conecta com pares IMSI/MSISDN e configura um proxy SOCKS para exfiltração de dados, roteando o tráfego por meio de interfaces tun.

- ChronosRAT: Um RAT modular do Linux que garante a persistência por meio de um processo de watchdog. Ele inclui TCP C2 criptografado por AES, atualizações dinâmicas de chaves RSA e módulos para shell remoto, keylogging, capturas de tela, encaminhamento de porta, gerenciamento de arquivos e proxy SOCKS.

- NoDepDNS: Um backdoor furtivo baseado em Go usando tunelamento DNS na porta 53. Ele decodifica comandos incorporados em endereços IP de resposta DNS usando criptografia XOR e os executa, mas não retorna saída. Monitorado e mantido por scripts de shell.

“CL-STA-0969 demonstra um profundo conhecimento dos protocolos e infraestrutura de telecomunicações. Seu malware, ferramentas e técnicas revelam um esforço calculado para manter o acesso persistente e furtivo. Ele conseguiu isso fazendo proxy de tráfego por meio de outros nós de telecomunicações, encapsulando dados usando protocolos menos examinados e empregando várias técnicas de evasão de defesa. Organizações que dependem de hosts e serviços legados dentro da infraestrutura de destinofacilita a vulnerabilidade a tais ataques.” conlude o relatório.

“A estratégia operacional multifacetada do CL-STA-0969, combinando conhecimento técnico com adaptação ambiental, ressalta a necessidade de medidas de segurança vigilantes e inteligência proativa de ameaças.”

Siga-me no Twitter:@securityaffairseLinkedineMastodonte

(Assuntos de Segurança–hacking, CL-STA-0969)