Um agente de ameaças tem abusado dos serviços de encapsulamento de links de empresas de tecnologia de renome para mascarar links maliciosos que levam a páginas de phishing do Microsoft 365 que coletam credenciais de login.

O invasor explorou o recurso de segurança de URL da empresa de segurança cibernética Proofpoint e da empresa de comunicações em nuvem Intermedia em campanhas de junho a julho.

Alguns serviços de segurança de e-mail incluem um recurso de quebra de link que reescreve os URLs da mensagem para um domínio confiável e os passa por um servidor de verificação projetado para bloquear destinos mal-intencionados.

Legitimando URLs de phishing

A equipe de segurança de e-mail da Cloudflare descobriu que o adversário legitimou os URLs maliciosos depois de comprometer as contas de e-mail protegidas pela Proofpoint e pela Intermedia e provavelmente usou seu acesso não autorizado para distribuir os links “lavados”.

“Os invasores abusaram do wrapping de links da Proofpoint de várias maneiras, incluindo abuso de redirecionamento em várias camadas com encurtadores de URL por meio de contas comprometidas”, disseram os pesquisadores.

“O abuso de encapsulamento de links da Intermedia que observamos também se concentrou em obter acesso não autorizado a contas de e-mail protegidas por encapsulamento de links” – Segurança de e-mail da Cloudflare

O agente da ameaça adicionou uma camada de ofuscação primeiro encurtando o link malicioso antes de enviá-lo de uma conta protegida, que automaticamente

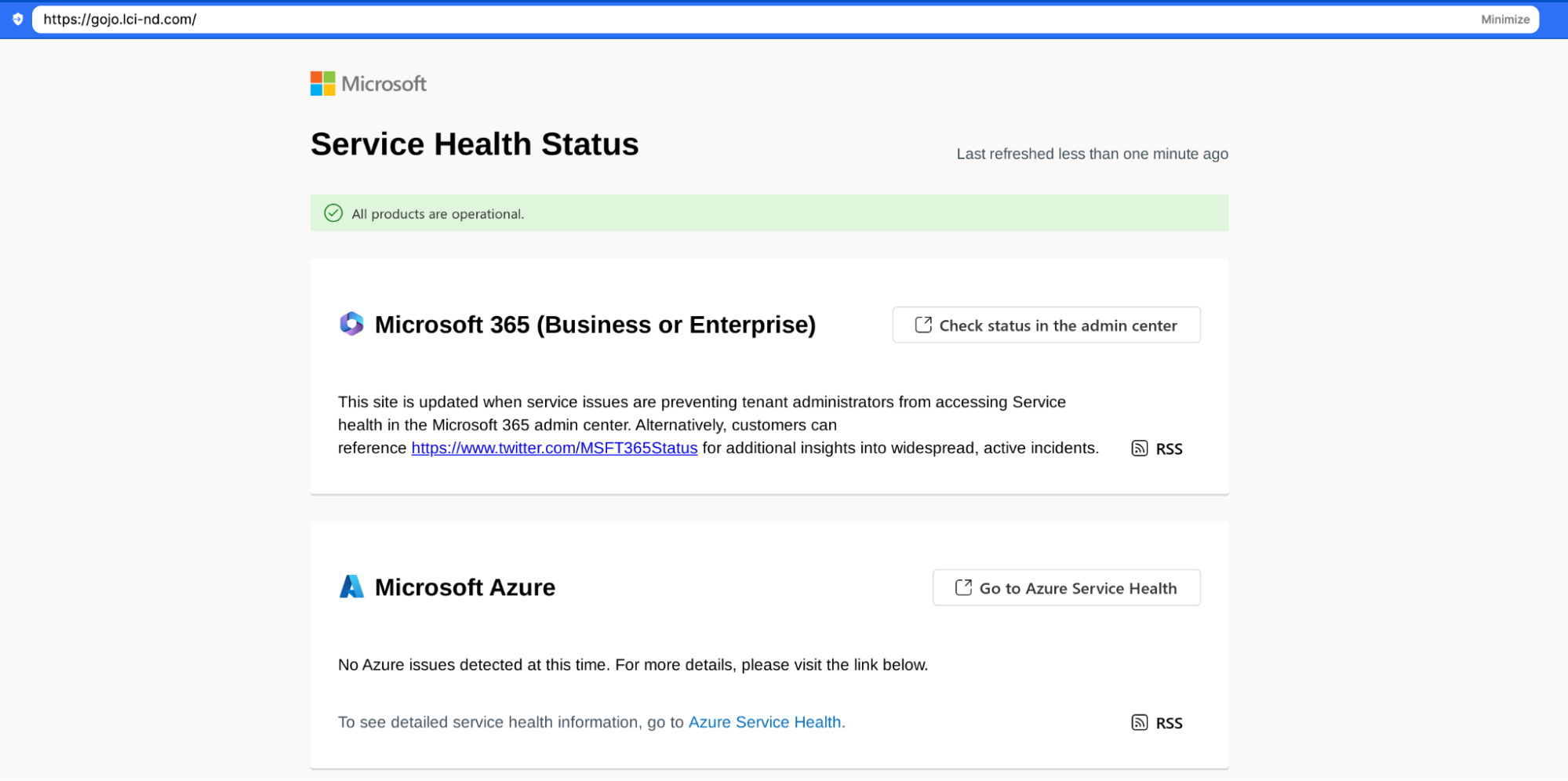

Os pesquisadores dizem que o invasor atraiu as vítimas com notificações falsas para correio de voz ou documentos compartilhados do Microsoft Teams. No final da cadeia de redirecionamento estava uma página de phishing do Microsoft Office 365 que coletava credenciais.