Assistente de codificação de IA: criando o plano perfeito para invasores

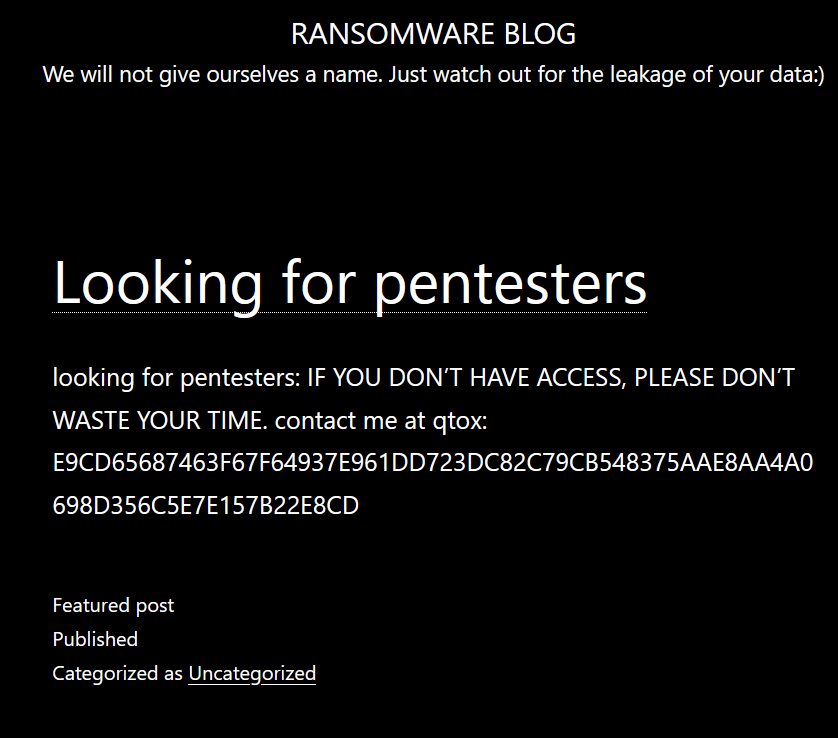

Ferramentas de codificação de IA, como o Claude CLI, estão mudando involuntariamente a superfície de ataque para desenvolvedores e empresas no cenário de segurança cibernética em rápida mudança. Já se foram os dias em que os adversários exigiam semanas ou meses de mapeamento meticuloso de infraestrutura, sondagem de credenciais e análise de pilha de tecnologia. … Ler mais