Milhares de organizações podem estar vulneráveis a ataques depois que pesquisadores descobriram quatro vulnerabilidades críticas nos produtos da Axis Communications, fabricante líder de câmeras de CFTV e equipamentos de vigilância.

A empresa de segurança OT Claroty e seu ramo de pesquisa, Team82, compartilharam descobertas na Black Hat USA, em Las Vegas, em 6 de agosto.

Falhas no protocolo de comunicação cliente-servidor proprietário da Axis

O pesquisador da Team82, Noam Moshe, descobriu as vulnerabilidades que se originam de uma falha fundamental no Axis.Remoting, um protocolo de comunicação proprietário usado entre aplicativos clientes e servidores da Axis.

Após a descoberta, a Team82 notificou rapidamente a Axis Communications, que os relatou publicamente – o fabricante é uma Autoridade de Numeração (CNA) certificada de Vulnerabilidades e Exposições Comuns (CVE).

Eles são rastreados da seguinte forma:

- CVE-2025-30023. Uma falha crítica (pontuação CVSS: 9) que afeta o Axis Camera Station Pro antes da versão 6.9, o Axis Camera Station anterior à versão 5.58 e o Axis Device Manager anterior à versão 5.32 que pode levar um usuário autenticado a executar um ataque de execução remota de código (RCE)

- CVE-2025-30024. Uma falha de gravidade média (pontuação CVSS: 6.8) que afeta o Axis Device Manager antes da versão 5.32 que pode ser aproveitada para executar um ataque man-in-the-middle (MitM)

- CVE-2025-30025. Uma falha de gravidade média (pontuação CVSS: 4,8) que afeta o Axis Camera Station versão 5, o Axis Camera Station Pro anterior à versão 6.7 e o Axis Device Manager anterior à versão 5.32 que pode levar a um escalonamento de privilégios local

- CVE-2025-30026. Uma falha de gravidade média (pontuação CVSS: 5.3) que afeta o Axis Camera Station anterior à versão 5.58 e o Axis Camera Station Pro anterior à versão 6.9 que pode permitir um ataque de desvio de autenticação

O fabricante afirmou em seus avisos que não observou nenhuma exploração na natureza de nenhuma das quatro falhas.

Ele também lançou patches nas seguintes atualizações de software:

- Estação de Câmera Axis Pro 6.9

- Estação de Câmera Axis 5.58

- Gerenciador de Dispositivos Axis 5.32

Apesar da divulgação pública, as entradas do CVE ainda aparecem sob o status ‘Reservado’ no site do programa CVE, sugerindo que mais informações serão disponibilizadas após a sessão do Team82 na Black Hat, que será realizada em 6 de agosto.

No site do Banco de Dados Nacional de Vulnerabilidades (NVD) dos EUA, as quatro vulnerabilidades são registradas sob o status ‘Aguardando análise’, o que normalmente significa que a equipe do NVD ainda não adicionou nenhum dado enriquecido sobre essas falhas.

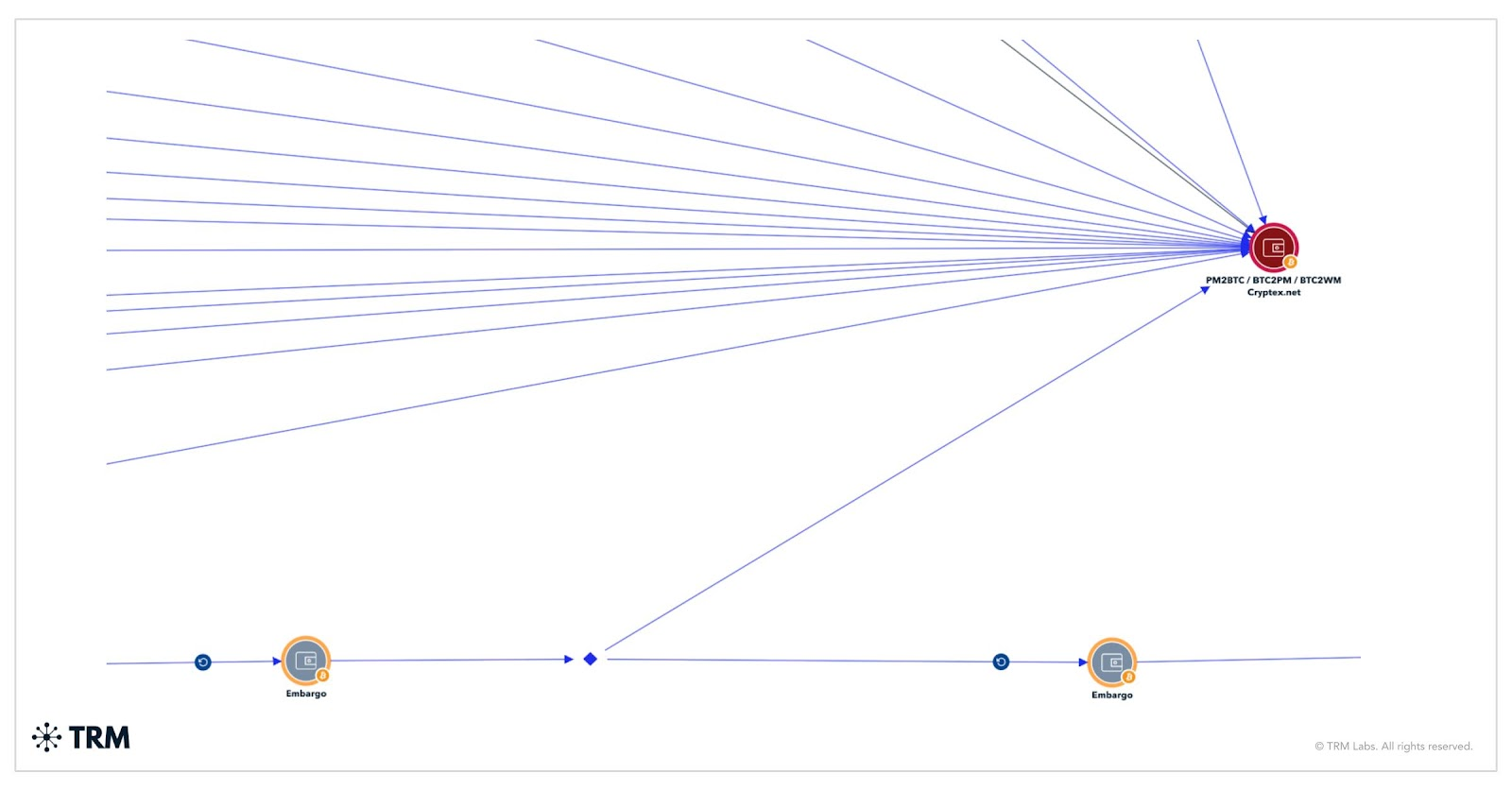

6.500 servidores Axis Communications expostos

Apesar de não haver registros conhecidos de exploração, os pesquisadores da Team82 descobriram mais de 6.500 servidores expondo esse protocolo e seus serviços à internet, mais da metade deles (quase 4.000) nos EUA. Isso ocorreu após uma varredura na Internet usando ferramentas como Censys e Shodan.

“Cada um desses servidores poderia gerenciar centenas ou milhares de câmeras individuais. Dadas as atuais proibições à tecnologia chinesa em muitos cantos do mundo, a escolha de fornecedores de uma organização tornou-se um tanto limitada, colocando mais ênfase na proteção das plataformas disponíveis para essas implantações”, acrescentaram os pesquisadores.

A Team82 desenvolveu uma cadeia de exploração que visa vulnerabilidades no protocolo de comunicação Axis.Remoting.

De acordo com suas descobertas, o ataque permite o acesso não autorizado ao Axis Device Manager centralizado e ao Axis Camera Station.

A exploração bem-sucedida dessas vulnerabilidades pode permitir que um invasor se infiltre em uma rede interna e execute código remotamente no servidor ou nos sistemas do cliente.

Além disso, a Team82 destacou que um invasor posicionado como um MitM poderia explorar uma falha de passagem de solicitação no protocolo, potencialmente descriptografando o tráfego e obtendo a execução remota de código.

Eles também alertaram que, ao escanear a Internet em busca de serviços Axis.Remoting expostos, um invasor poderia identificar servidores e clientes vulneráveis, facilitando ataques precisos e direcionados.

“A Team 82 deseja reconhecer a resposta rápida da Axis Communications à nossa divulgação. Eles aceitaram nosso relatório de divulgação e trabalharam nos patches e atualizações em tempo hábil”, dizia o relatório.

Créditos das fotos:Fredrik Eriksson / ChristianLphoto / Shutterstock.com