Pesquisadores quebraram a criptografia usada pelo ransomware DarkBit

Pesquisadores da empresa de segurança cibernética Profero quebraram a criptografia do ransomware DarkBit, permitindo que as vítimas recuperassem arquivos gratuitamente.

Boas notícias para as vítimas do DarkBit ransomware, pesquisadores da empresa de segurança cibernética Profero quebraram o processo de criptografia, permitindo que as vítimas recuperassem arquivos gratuitamente sem pagar o resgate.

No entanto, neste momento, a empresa ainda não lançou o decodificador.

A Diretoria Nacional Cibernética de Israel vinculou a operação do ransomware DarkBit ao agente de ameaças Irã-nexo Água lamacenta Grupo APT.

Em 2023, a Profero respondeu a um ataque de ransomware DarkBit criptografando vários servidores VMware ESXi, suspeitos de retaliação a ataques de drones iranianos. Os invasores não negociaram o resgate, concentrando-se na interrupção operacional e em uma campanha de influência para prejudicar a reputação da vítima.

O grupo, posando como hacktivistas pró-Irã, já havia visaram instituições israelenses. Nesse caso, eles exigiram 80 Bitcoins e incluíram mensagens anti-Israel nas notas de resgate, mas o Profero quebrou a criptografia, permitindo a recuperação gratuita de arquivos.

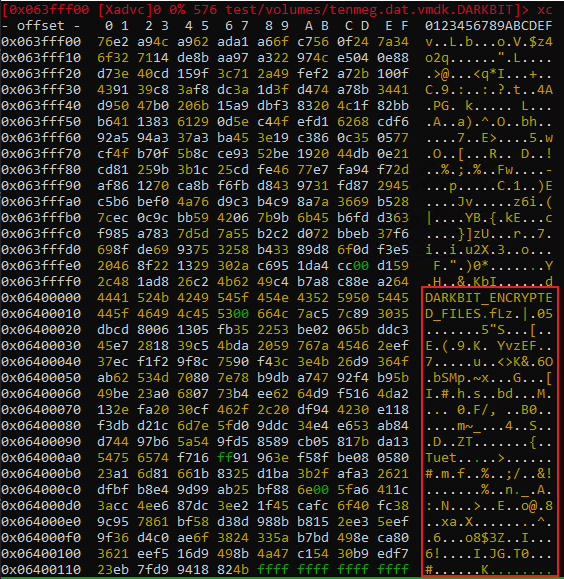

Durante a análise do ransomware DarkBit, os pesquisadores da Profero descobriram que seu método de geração de chaves AES-128-CBC produzia chaves fracas e previsíveis. Usando carimbos de data/hora de arquivo e cabeçalhos VMDK conhecidos, eles reduziram o keyspace a bilhões de possibilidades, permitindo uma força bruta eficiente.

“Usamos um chicote de quebra de chave AES-128-CBC para testar se nossa teoria estava correta, bem como um decodificador que levaria um VMDK criptografado e um par de chave e IV como entrada para produzir o arquivo não criptografado. O arnês funcionou em um ambiente de alto desempenho, permitindo-nos acelerar a tarefa o mais rápido possível e, após um dia de força bruta, fomos bem-sucedidos!” lê o relatório publicado pelos especialistas.

“Provamos que era possível e obtivemos a chave. Em seguida, continuamos a forçar outro VMDK, mas esse método não era escalável por dois motivos:

- Cada arquivo VMDK levaria um dia para descriptografar

- O chicote fica em um ambiente HPC e é limitado em capacidade de dimensionamento

Embora caro, acabou sendo possível. Decidimos mais uma vez dar uma olhada em quaisquer fraquezas potenciais na criptomoeda.”

A Profero criou uma ferramenta para testar todas as sementes possíveis e gerar pares de chaves e IV, e combiná-los com cabeçalhos VMDK. Esse processo permitiu que eles recuperassem as chaves de descriptografia. Eles também aproveitaram a escassez de arquivos VMDK, onde grandes porções de conteúdo permaneceram não criptografadas devido à criptografia parcial do ransomware, para recuperar os arquivos mais necessários diretamente, ignorando a descriptografia de força bruta para muitos dos dados.

“Os arquivos VMDK sãoesparso, o que significa que eles estão quase vazios e, portanto, os pedaços criptografados pelo ransomware em cada arquivo também estão quase vazios. Estatisticamente, a maioria dos arquivos contidos nos sistemas de arquivos VMDK não será criptografada, e a maioria dos arquivos dentro desses sistemas de arquivos não era relevante para nós / nossa tarefa / nossa investigação”, concluem os especialistas. “Então, percebemos que poderíamos percorrer o sistema de arquivos para extrair o que restava dos sistemas de arquivos internos do VMDK… e funcionou! A maioria dos arquivos de que precisávamos poderia simplesmente ser recuperada sem descriptografia.”

Siga-me no Twitter:@securityaffairseLinkedineMastodonte

(Assuntos de Segurança–hacking,ransomware)