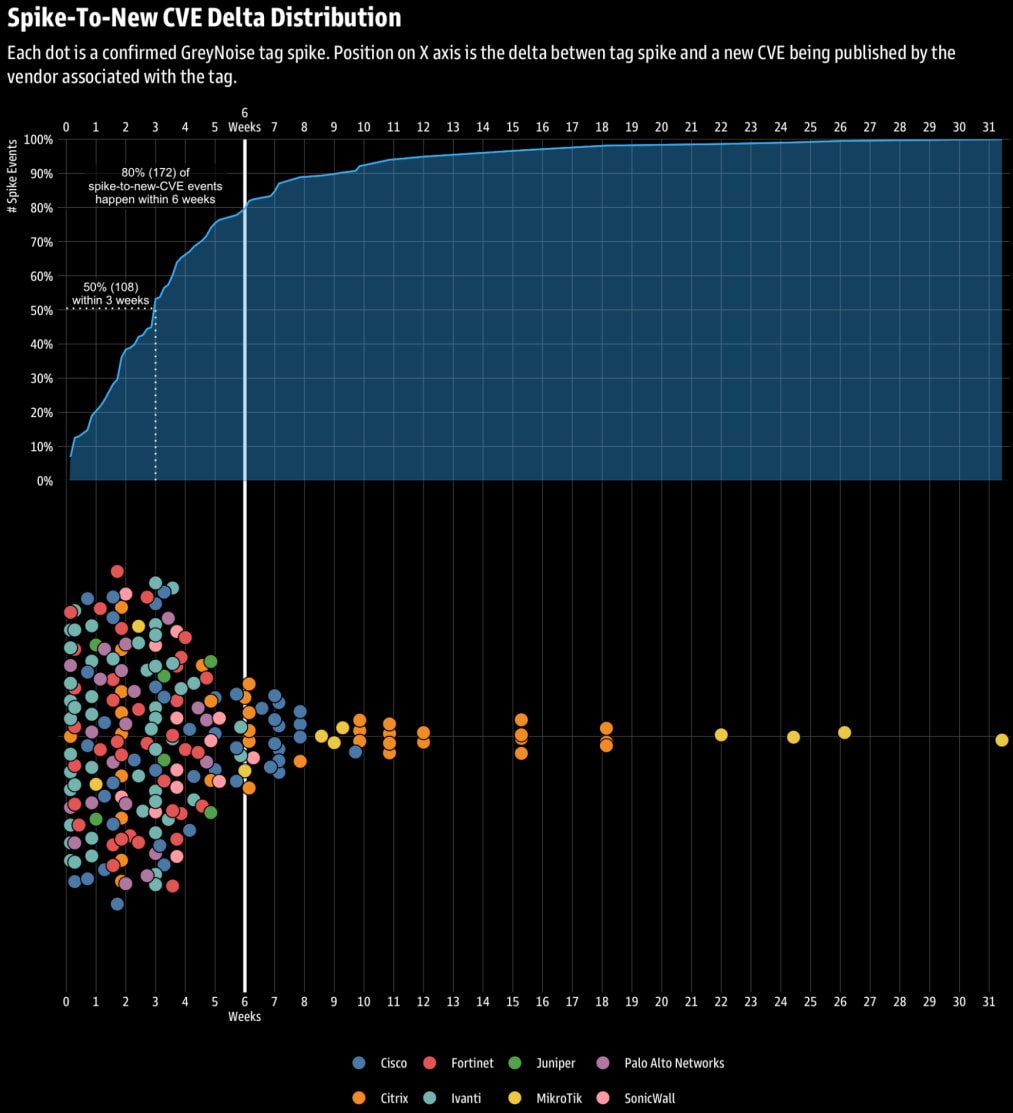

Os pesquisadores descobriram que, em cerca de 80% dos casos, picos de atividades maliciosas, como reconhecimento de rede, varredura direcionada e tentativas de força bruta direcionadas a dispositivos de rede de borda, são um precursor da divulgação de novas vulnerabilidades de segurança (CVEs) em seis semanas.

Isso foi descoberto pela empresa de monitoramento de ameaças GreyNoise, que relata que essas ocorrências não são aleatórias, mas sim caracterizadas por padrões repetíveis e estatisticamente significativos.

A GreyNoise baseia isso em dados de sua ‘Grade de Observação Global’ (GOG) coletados desde setembro de 2024, aplicando limites estatísticos objetivos para evitar a seleção seletiva de resultados.

Depois de remover dados barulhentos, ambíguos e de baixa qualidade, a empresa acabou com 216 eventos que se qualificaram como eventos de pico, vinculados a oito fornecedores de borda corporativa.

“Em todos os 216 eventos de pico que estudamos, 50% foram seguidos por um novo CVE em três semanas e 80% em seis semanas”, explicam os pesquisadores.

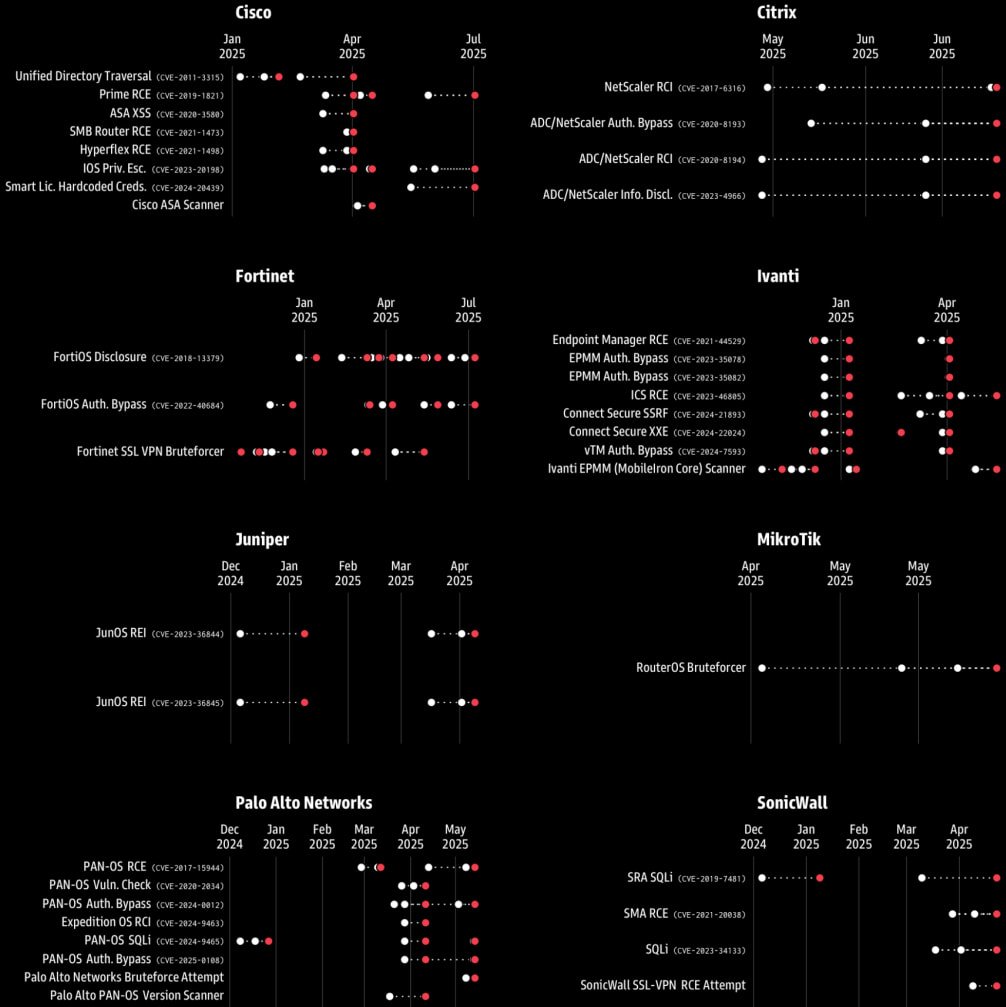

A correlação foi notavelmente mais forte para os produtos Ivanti, SonicWall, Palo Alto Networks e Fortinet, e mais fraca para MikroTik, Citrix e Cisco. Atores patrocinados pelo Estado têm repetidamente visado esses sistemas para acesso inicial e persistência.

picos, os invasores realizam tentativas de exploração contra falhas conhecidas mais antigas.

picos, os invasores realizam tentativas de exploração contra falhas conhecidas mais antigas.

Os pesquisadores acreditam que isso facilita a descoberta de novos pontos fracos ou a descoberta de endpoints expostos à Internet que podem ser direcionados na próxima fase do ataque, o que aproveita novas explorações.

Um “Canário da Mina”

Tradicionalmente, os defensores respondem após a publicação de um CVE, mas as descobertas da GreyNoise mostram que o comportamento do invasor pode ser um indicador importante e uma ferramenta para organizar defesas proativas.

Esses picos de pré-divulgação dão aos defensores uma janela para preparar, aprimorar o monitoramento e proteger os sistemas contra um possível ataque, mesmo que uma atualização de segurança não os proteja e eles não estejam cientes de qual componente ou função do sistema é realmente visado.

A GreyNoise recomenda que a atividade de varredura seja monitorada de perto e os IPs de origem sejam bloqueados imediatamente, pois isso os exclui do reconhecimento que normalmente leva a ataques reais mais tarde.

Os pesquisadores sublinham que as varreduras de falhas mais antigas são esperadas nesses casos, pois os invasores visam catalogar os ativos expostos. Portanto, eles não devem ser desconsiderados como tentativas fracassadas de violar endpoints totalmente corrigidos.

O Project Zero anunciou que começará a informar ao público que uma vulnerabilidade foi descoberta dentro de uma semana, ajudando os administradores de sistema a reforçar suas defesas enquanto os fornecedores trabalham no desenvolvimento de um patch.

O Project Zero anunciou que começará a informar ao público que uma vulnerabilidade foi descoberta dentro de uma semana, ajudando os administradores de sistema a reforçar suas defesas enquanto os fornecedores trabalham no desenvolvimento de um patch.

O Project Zero agora compartilhará o fornecedor/projeto e o produto impactados pela nova falha, o tempo de descoberta e o prazo de divulgação (ainda em 90 dias).

Na falta de detalhes técnicos, explorações de prova de conceito ou qualquer outra informação que possa dar dicas aos invasores, o Google espera que essa mudança não tenha nenhum efeito adverso na segurança e, ao mesmo tempo, ajude a reduzir a “lacuna de patch”.

Bill Toulas

Bill Toulas é redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em várias publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e hacks.