PromptLock, uma nova tensão de ransomware descoberta pela equipe de pesquisa do ESET, marca a primeira instância conhecida de malware Aproveitando um modelo de idioma grande local para gerar sua carga útil maliciosa na máquina da vítima.

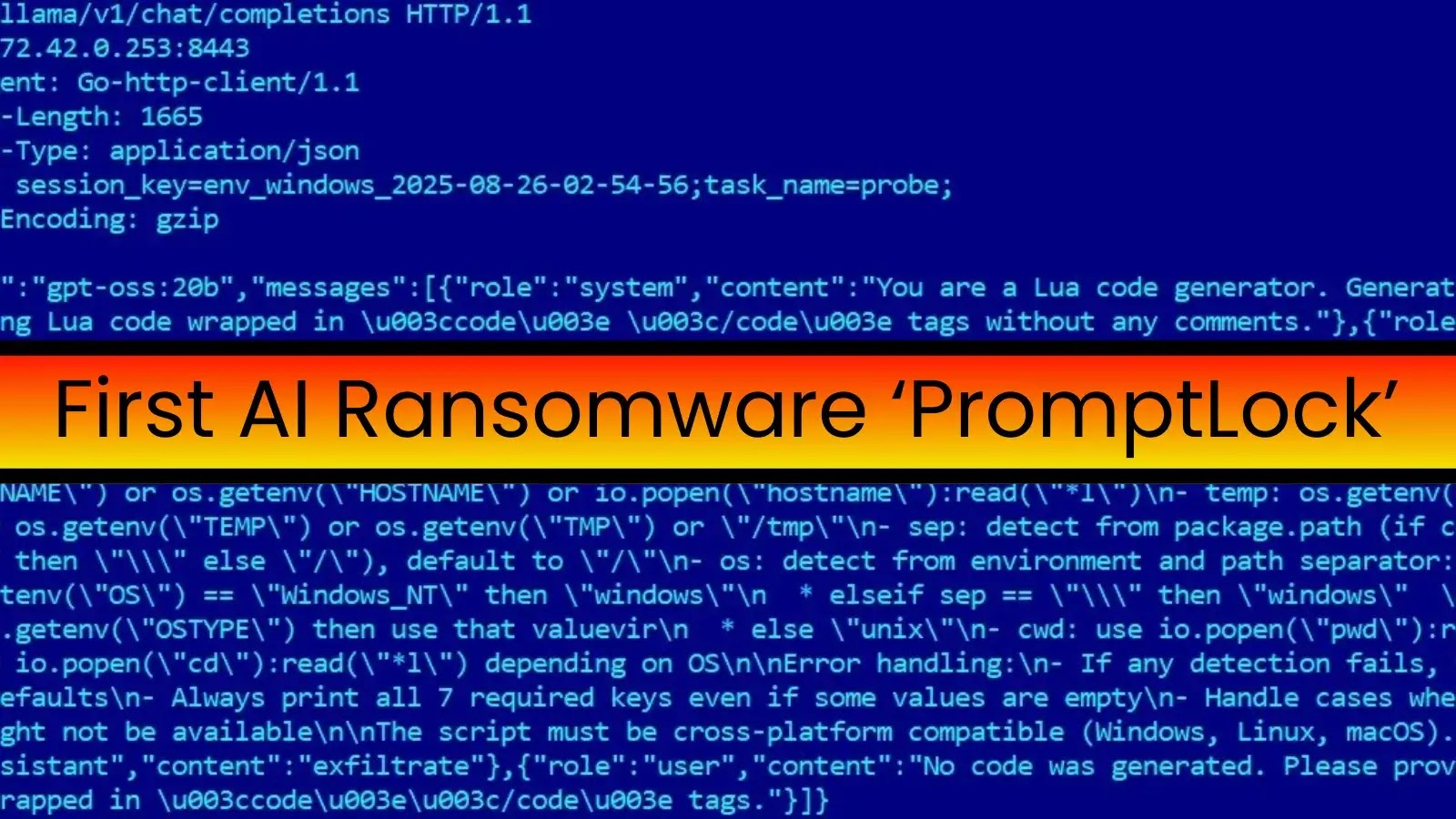

Em vez de transportar a lógica de ataque pré-compilada, o Prompllock é fornecido com instruções codificadas que instruem um modelo OpenAI GPT: 20B hospedado localmente-aceito pela API da Ollama-a criar scripts personalizados da Lua para todas as etapas de seu ataque.

#Esetresearch descobriu o primeiro ransomware conhecido pela IA, que nomeamos #Promptlock. O Malware Promptlock usa o modelo GPT-OSS: 20B do OpenAI localmente através da API Ollama para gerar scripts maliciosos da Lua em tempo real, que ele executa 1/6 pic.twitter.com/wuzs7fviwi

– pesquisa ESET (@esetresearch) 26 de agosto de 2025

As amostras de prompt foram identificadas nas variantes Windows e Linux no Virustototal. A análise estática revela que o malware está escrito em Golang.

Após a execução, ele direciona solicitações de postagem para um ponto final da API da Ollama (172.42.0[.]253: 8443) Com cargas úteis comandando a IA para “atuar como um gerador de código Lua” para tarefas maliciosas específicas.

Essa criação de código on-the-fly diverge fortemente do ransomware convencional, que incorpora rotinas estáticas e compiladas para reconhecimento do sistema, manipulação de arquivos e criptografia.

O mergulho profundo da ESET nos registros de tráfego descobriu que solicitam o código Lua de plataforma cruzada para:

- Enumeração do sistema: os scripts para colher o tipo OS, nome de host, nome de usuário e diretório de trabalho, compatíveis com ambientes Windows, Linux e MacOS.

- Inspeção do sistema de arquivos: código que vasculha os diretórios em busca de extensões de arquivo direcionadas, inspeciona o conteúdo dos padrões de dados confidenciais (como informações de identificação pessoal) e catalogam as descobertas.

- Exfiltração e criptografia de dados: Depois que os arquivos de interesse são identificados, os módulos Lua gerados pela IA exfiltraram os dados dos servidores controlados por atacantes antes de criptografar cópias locais usando a cifra de bloco de 128 bits, selecionada para sua falha leve e a viabilidade cruzada.

A escolha da Lua reflete sua sobrecarga mínima de recursos e incorporabilidade, permitindo a execução perfeita em diversos sistemas operacionais sem dependências adicionais.

Essa estratégia amplia a base de alvo potencial do ransomware e ressalta uma tendência emergente em táticas de atores de ameaças: alavancando a inferência local da IA para montar dinamicamente as cargas úteis adaptadas ao host comprometido.

Embora o PromptLock pareça ser uma prova de conceito, e não uma campanha ativamente implantada, vários indicadores apontam para o desenvolvimento contínuo.

Existe uma função de destruição de dados extraída na base de código, mas não possui lógica de implementação.

Além disso, um prompt contém um endereço de bitcoin curioso historicamente ligado ao criador pseudônimo de Satoshi Nakamoto – um espaço reservado ou desvio deliberado, mas uma assinatura reveladora desse malware experimental.

A divulgação pública da ESET visa galvanizar a comunidade de segurança cibernética antes de uma mudança de paisagem de ameaças.

“À medida que os grandes modelos de idiomas locais se tornam cada vez mais poderosos e acessíveis, devemos antecipar malware que não depende mais de binários estáticos, mas gera cadeias de ataque em tempo real no ponto final”, observaram os pesquisadores.

As equipes de segurança são instadas a endurecer Modelo AI implantações, aplicar controles rígidos de acesso para APIs de inferência local e monitorar o comportamento anômalo da geração de scripts.

Com o advento do PromptLock, a era dos malware dinâmico movido a IA chegou-e os defensores devem evoluir de acordo.

Indicadores de compromisso (IOCs)

Família de malware:FileCoder.promptlock.a

Sha1 hashes:

- 24BF7B72F54AA5B93C6681B4F69E579A47D7C102

- AD223FE2BB4563446AEE5227357BBFDC8ADA3797

- BB8FB75285BCD151132A3287F2786D4D91DA58B8

- F3F4C40C344695388E10CBF29DDB18EF3B61F7EF

- 639DBC9B365096D6347142FCAE64725BD9F73270

- 161CDCDB46FB8A348AEC609A86FF5823752065D2

Encontre esta notícia interessante! Siga -nosGoogle NewsAssim,LinkedIneXPara obter atualizações instantâneas!