A Proton corrigiu um bug em seu novo aplicativo Authenticator para iOS que registrava os segredos TOTP confidenciais dos usuários em texto simples, potencialmente expondo códigos de autenticação multifator se os logs fossem compartilhados.

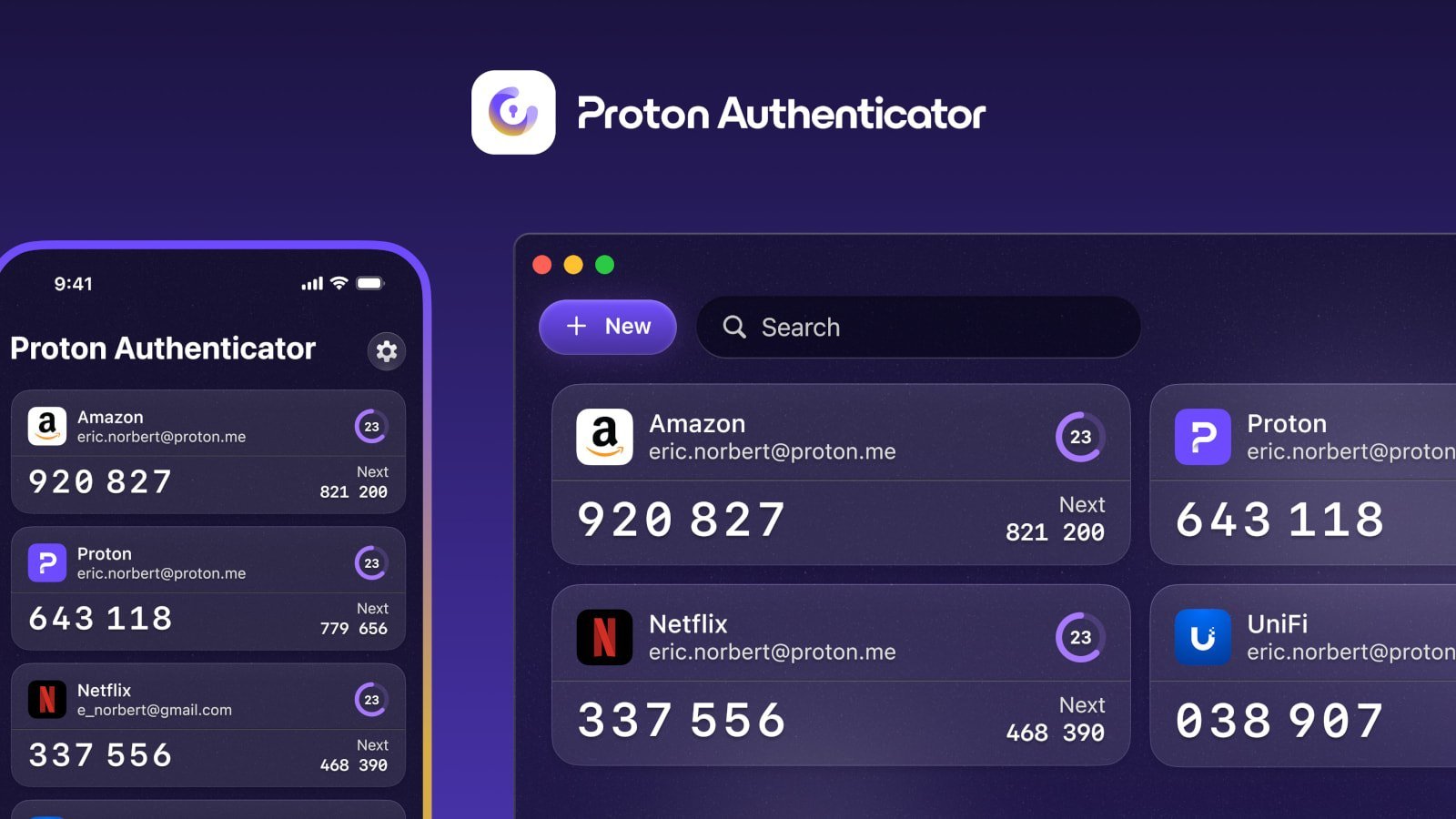

A semana passada A Proton lançou um novo aplicativo Proton Authenticator, que é um aplicativo autônomo gratuito de autenticação de dois fatores (2FA) para Windows, macOS, Linux, Android e iOS.

O aplicativo é usado para armazenar segredos TOTP de autenticação multifator que podem ser usados para gerar senhas de uso único para autenticação em sites e aplicativos.

No fim de semana, um usuário postou em um postagem do Reddit agora excluída que a versão do iOS estava expondo segredos TOTP nos logs de depuração do aplicativo encontrados em Configurações > Logs.

“Importei minhas contas 2FA, habilitei backup e sincronização, tudo parecia bom no início. Em algum momento, depois que mudei o rótulo de uma das minhas entradas e troquei de aplicativo brevemente”, diz um arquivo do post.

“Voltei e descobri que cerca de metade das minhas entradas de 2FA haviam sumido. Acho que pode ter acontecido após a edição do rótulo, mas não tenho 100% de certeza. Poderia ter sido outra coisa. De qualquer forma, eles desapareceram sem nenhum erro ou aviso.

“Eu queria fazer a coisa certa e enviar um relatório de bug. Enquanto o preparava, abri o arquivo de log que o aplicativo gera, e foi aí que ele passou de levemente irritante para profundamente preocupante. Acontece que o log contém segredos TOTP completos em texto simples. Sim, incluindo o da minha conta Bitwarden.”

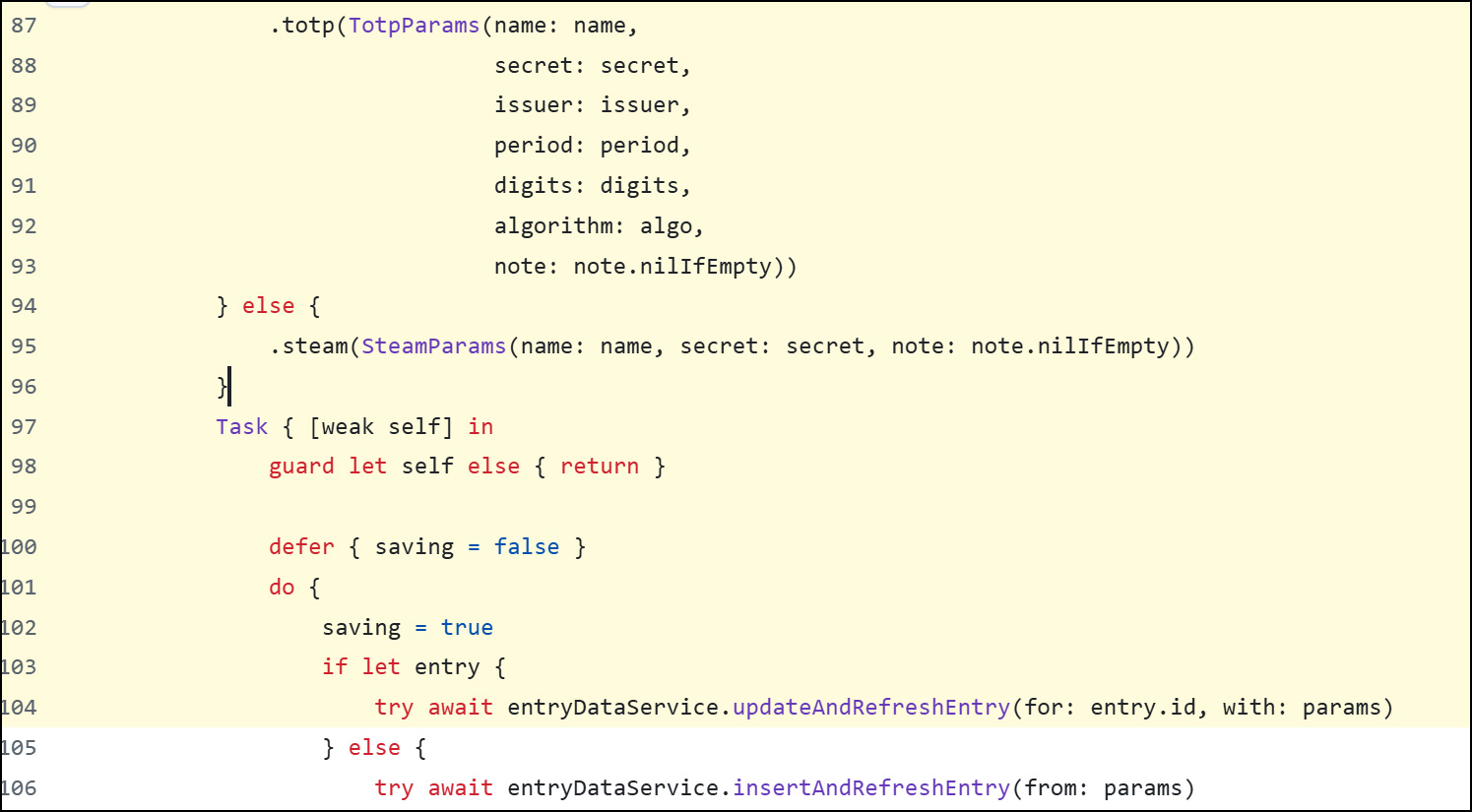

Outro comentarista observou que o vazamento decorre do código no aplicativo iOS [1, 2] que adiciona muitos dados sobre uma entrada TOTP a uma variável params, que é então passada para duas funções usadas para adicionar ou atualizar um segredo TOTP no aplicativo.

“Em outras palavras, mesmo que isso não estivesse nos registros, alguém que tenha acesso ao seu dispositivo para obter esses registros ainda seria capaz de obter os segredos. A criptografia do Proton não pode proteger contra o comprometimento do lado do dispositivo, portanto, você deve sempre proteger seu dispositivo, pois isso está fora do nosso modelo de ameaça.”

“Atualizamos o aplicativo iOS para alterar o comportamento de registro, mas essa não é uma vulnerabilidade que pode ser explorada por um invasor e, se o invasor tiver acesso ao seu dispositivo para acessar os logs locais, ele poderá obter os segredos de qualquer maneira, e não há nada que o Proton (ou qualquer aplicativo 2FA) possa fazer para evitar isso.”

Embora esses dados de log não possam ser explorados remotamente, a preocupação era que, se os logs fossem compartilhados ou postados em qualquer lugar para ajudar a diagnosticar um problema ou bug, isso também exporia o segredo TOTP confidencial a terceiros.

Esses segredos podem ser importados para outro autenticador para gerar senhas de uso único para essa conta.