Os pesquisadores divulgaram um relatório detalhando como uma vulnerabilidade recente de travessia de caminho do WinRAR rastreada como CVE-2025-8088 foi explorada em ataques de dia zero pelo grupo de hackers russo ‘RomCom’ para descartar diferentes cargas úteis de malware.

RomCom (também conhecido como Storm-0978 e Tropical Scorpius) é um grupo de ameaças de ciberespionagem russo com histórico de exploração de dia zero, incluindo no Firefox (CVE-2024-9680, CVE-2024-49039) e Escritório da Microsoft (CVE-2023-36884).

A ESET descobriu que a RomCom estava explorando uma vulnerabilidade de dia zero de travessia de caminho não documentada no WinRAR em 18 de julho de 2025 e notificou a equipe por trás da popular ferramenta de arquivamento.

“A análise da exploração levou à descoberta da vulnerabilidade, agora atribuída CVE-2025-8088: uma vulnerabilidade de travessia de caminho, possibilitada pelo uso de fluxos de dados alternativos. Após notificação imediata, o WinRAR lançou uma versão corrigida em 30 de julho de 2025”, explica um novo relatório publicado pela ESET hoje.

O WinRAR lançou uma correção para a falha, que recebeu o identificador CVE-2025-8088, em 30 de julho de 2025, com Versão 7.13. No entanto, não houve menção de exploração ativa no comunicado que o acompanha.

ESET confirmou a atividade maliciosa para o BleepingComputer no final da semana passada, que se acreditava ser usado para extrair executáveis perigosos para caminhos de execução automática quando um usuário abre um arquivo especialmente criado.

A vulnerabilidade era semelhante a outra falha de travessia de caminho no WinRAR, divulgada um mês antes, rastreada como CVE-2025-6218.

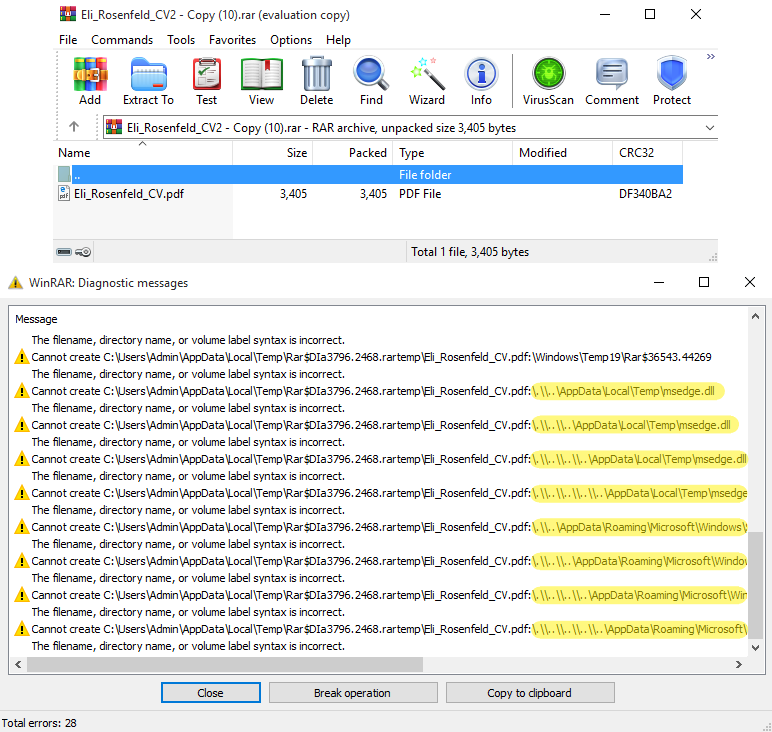

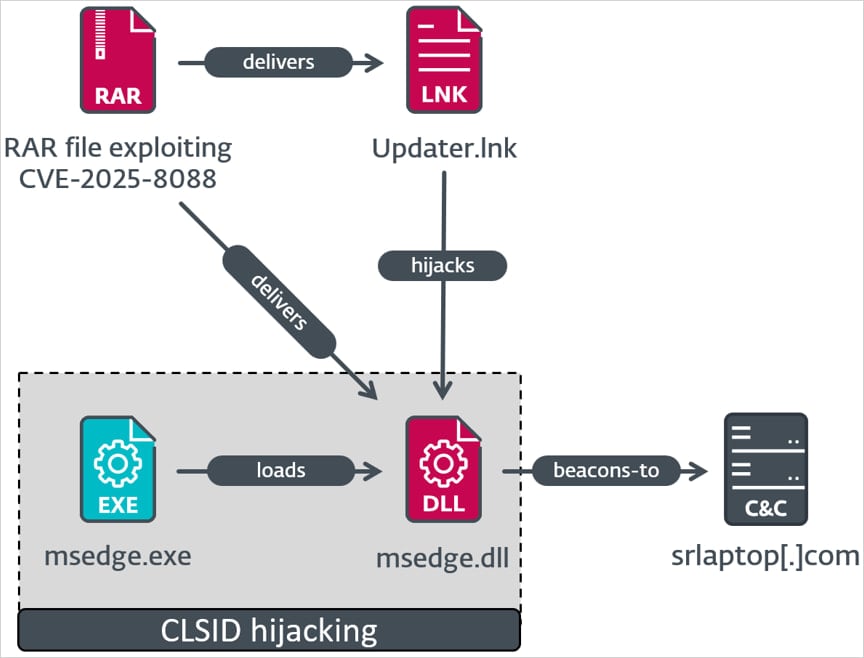

O relatório da ESET explica que os arquivos RAR maliciosos incluem várias cargas úteis ADS (Alternate Data Stream) ocultas que são usadas para ocultar uma DLL maliciosa e um atalho do Windows, que são extraídos para pastas especificadas pelo invasor quando os alvos abrem o arquivo.

Muitas das entradas do ADS são para caminhos inválidos, que a ESET acredita terem sido adicionados deliberadamente para gerar avisos WinRAR de aparência inofensiva, enquanto ocultam a presença dos caminhos de arquivo DLL, EXE e LNK maliciosos mais profundamente na lista de arquivos.

A Bi.Zone também relata a observação de um cluster de atividades separado, que eles rastreiam como “Paper Werewolf”, também aproveitando o CVE-2025-8088, bem como o CVE-2025-6218, em ataques.

A Bi.Zone também relata a observação de um cluster de atividades separado, que eles rastreiam como “Paper Werewolf”, também aproveitando o CVE-2025-8088, bem como o CVE-2025-6218, em ataques.

A ESET compartilhou os indicadores completos de comprometimento para os últimos ataques RomCom em seu repositório GitHub.

Embora a Microsoft adicionado suporte RAR nativo para o Windows em 2023, o recurso está disponível apenas para versões mais recentes e seus recursos não são tão extensos quanto os incorporados ao WinRAR.

Portanto, muitos usuários avançados e organizações continuam a confiar no WinRAR para gerenciar arquivos, o que o torna um alvo principal para hackers.

O RarLab disse ao BleepingComputer que não está ciente dos detalhes da exploração do CVE-2025-8088, não recebeu nenhum relatório de usuário e a ESET apenas compartilhou com eles as informações técnicas necessárias para desenvolver um patch.

O WinRAR não contém um recurso de atualização automática, portanto, os usuários precisam baixar e instalar manualmente oversão mais recente daqui.

Bill Toulas

Bill Toulas é redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em várias publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e hacks.