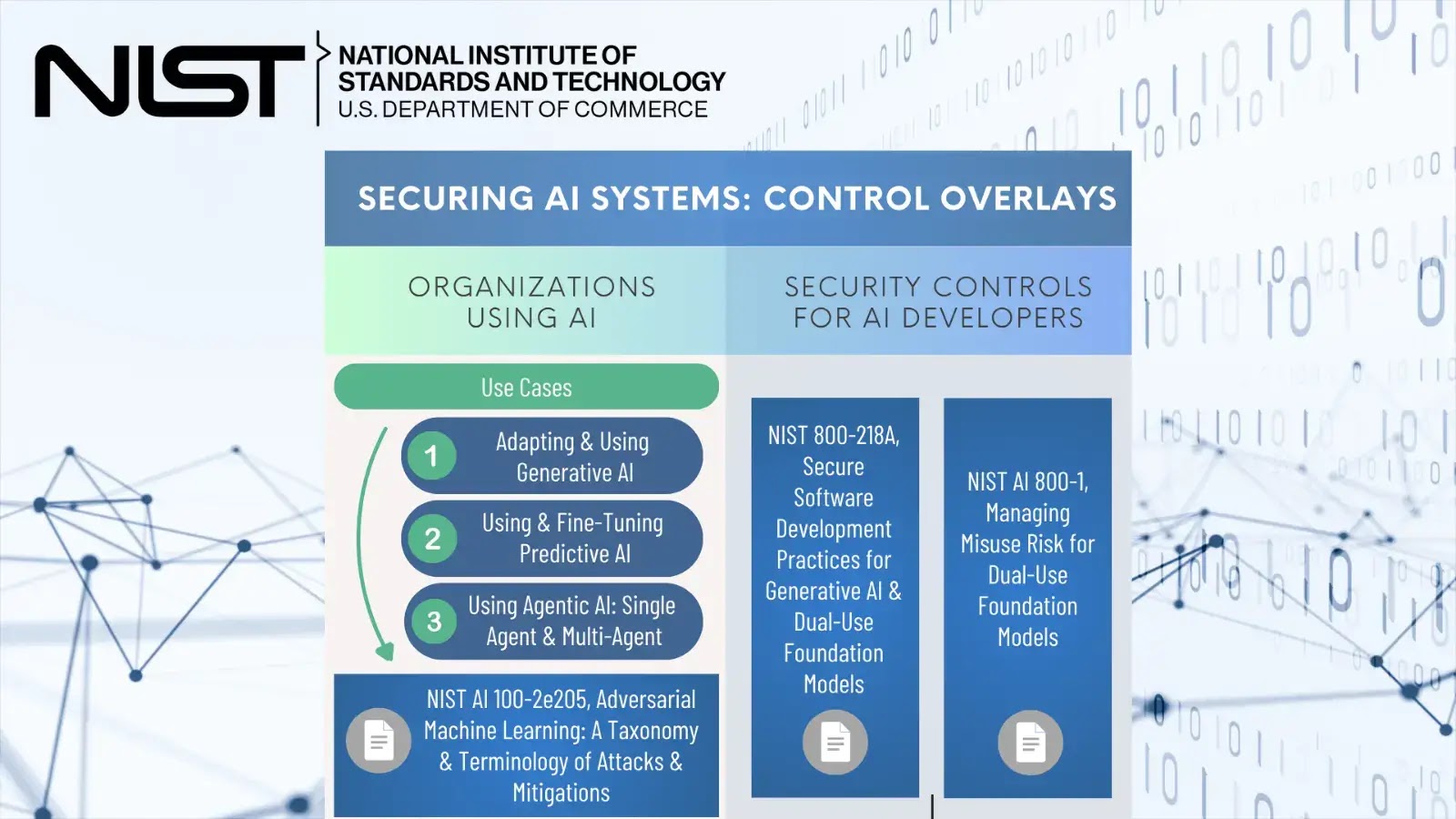

O NIST libera novas sobreposições de controle para gerenciar riscos de segurança cibernética em sistemas de IA

O Instituto Nacional de Padrões e Tecnologia (NIST) apresentou uma iniciativa abrangente para enfrentar os crescentes desafios de segurança cibernética associados aos sistemas de inteligência artificial através da liberação de um novo artigo conceitual e do plano de ação proposto para o desenvolvimento de sobreposições de controle NIST SP 800-53, projetadas especificamente para a segurança … Ler mais